Yanlin Wang, vicepresidenta de tecnología avanzada, explica cómo romper el molde de la seguridad para permitir el acceso seguro a los recursos en cualquier momento y en cualquier lugar

Este es el primero de nuestra serie de blogs de acceso seguro: vuelve cada semana para ver nuevos artículos o, mejor aún, suscríbete a nuestro boletín y sé la primera persona en recibir una notificación cuando se publiquen nuevos artículos en nuestra página.

Echa un vistazo a nuestro otro blog en esta serie:

Cómo transformar el acceso seguro: aplicaciones del mundo real de Splashtop Secure Workspace

La experiencia de administración de Splashtop Secure Workspace.

Prólogo de Mark Lee, CEO, cofundador de Splashtop

Cuando lanzamos nuestra línea de productos de asistencia informática y acceso remotos de Splashtop hace más de diez años, nos centramos en ofrecer el mayor rendimiento y la mejor experiencia de usuario disponible para acceder a los recursos informáticos en cualquier lugar. 250 000 clientes y 30 millones de usuarios después, no hay duda de que el mercado está de acuerdo.

A medida que nuestros productos mejoraban, nuestro énfasis en la seguridad evolucionó y se expandió hasta convertirse en lo que ha pasado a ser nuestra base para el futuro del acceso remoto, con el objetivo de brindar una productividad sin preocupaciones, independientemente de la ubicación, el dispositivo o la identidad. Al trabajar codo con codo con nuestros clientes y socios proveedores de servicios gestionados, han expresado el deseo de un conjunto más rico de métodos de acceso a diversos dispositivos informáticos y con control granular. Además, querían una mayor visibilidad de la seguridad y el cumplimiento.

Parte de nuestra respuesta fue nuestra adquisición recientemente anunciada de Foxpass, una plataforma de seguridad para el acceso seguro local (Wi-Fi) y al servidor. Una gran parte de nuestros planes de seguridad ha sido menos visible, hasta hoy.

Hace dos años, pusimos en marcha una iniciativa de productos de seguridad al contratar a los mejores y más brillantes arquitectos e ingenieros de seguridad de las principales empresas de seguridad aquí en Silicon Valley. Liberado de las limitaciones del pensamiento limitado y del lastre de las arquitecturas heredadas y las antiguas bases de código, nuestro equipo de seguridad ha progresado rápidamente. Finalmente estamos listos para revelar las bases de nuestro nuevo producto de seguridad y extender nuestro programa de acceso anticipado a clientes selectos.

Más importante aún, me enorgullece presentar nuestro blog semanal que presenta los fundamentos de nuestra arquitectura de seguridad. Con la autoría de Yanlin Wang, nuestra vicepresidenta de tecnología avanzada (y arquitecta de nuestra plataforma de seguridad), establece los pilares para Splashtop Secure Workspace y muestra cómo nuestro enfoque más integral marca el comienzo de una nueva ola de soluciones de acceso remoto más seguras y fáciles de usar.

Iremos publicando en este blog en las próximas semanas y mostraremos cómo los problemas comunes de acceso a TI se pueden resolver con Secure Workspace y destacaremos algunas funciones únicas de la plataforma. Si te pica la curiosidad después de leer los blogs de Yanlin o si te inspiran nuestras previsiones, puedes expresar tu interés uniéndote a nuestra lista de espera de acceso anticipado en la página Splashtop Secure Workspace .

¿Por qué Splashtop Secure Workspace?

Splashtop Secure Workspace es una solución innovadora que aborda los problemas clave que afrontan las organizaciones en la era digital. Está diseñado para abordar los desafíos modernos que conlleva tener una plantilla de trabajadores remota, la migración a múltiples nubes, el acceso complejo a la red a los recursos y el complicado negocio de gestionar credenciales y secretos, todos ellos son dolores de cabeza comunes para los equipos de TI, grandes y pequeños.

Los profesionales de TI de hoy en día están haciendo malabarismos con una gran cantidad de problemas en curso. Estos van desde las tareas laboriosas de aprovisionamiento, desaprovisionamiento e incorporación de usuarios, hasta lidiar con las complejidades de múltiples soluciones que no necesariamente se integran y colaboran entre ellas. A esto se suman los estrictos requisitos de cumplimiento, la necesidad de proteger los recursos de fugas y ataques, y la necesidad vital de una visibilidad más completa. Luego está el desafío presupuestario de adquirir y gestionar múltiples herramientas de seguridad y acceso dispares pero superpuestas.

Todo esto se ve agravado por el panorama en constante evolución de las amenazas a la seguridad cibernética, complicado por las incertidumbres geopolíticas y el surgimiento de sindicatos de delitos cibernéticos organizados. Está claro por qué los directivos de TI no pueden pegar ojo.

Para superar estos obstáculos, nuestro equipo en Splashtop ha analizado de nuevo el enigma del acceso seguro desde la perspectiva del usuario, teniendo en cuenta tanto a los usuarios finales como a los administradores de TI. Nuestra filosofía de diseño va más allá de simplemente encajar en paradigmas de acceso o seguridad obsoletos, rígidos e irrelevantes establecidos hace años, centrándose en cambio en resolver casos de uso comercial de la vida real.

El objetivo de nuestra arquitectura, en la que profundizaremos a continuación, es proporcionar un entorno completo y seguro para que los empleados, contratistas y socios trabajen desde cualquier lugar, asegurando un acceso sin inconvenientes a recursos y servicios públicos y privados.

El estado del acceso remoto hoy día

Las dificultades experimentadas en la gestión de acceso se remontan a una causa raíz simple. Muchas empresas confían en un mosaico de soluciones de puntos desconectados para abordar sus necesidades de acceso. Esta combinación incluye administración de identidades, administración remota y sistemas de acceso, VPN, firewalls y bóvedas secretas, todo poco integrado. Este enfoque da lugar a varias dificultades y amplifica la frustración asociada con la gestión de acceso.

La fragmentación genera complejidad e inseguridad

Uno de los principales culpables del estado actual del mercado de acceso es la falta de integración y cohesión entre estos componentes dispares. Cada solución funciona de forma independiente, con visibilidad limitada del contexto de acceso completo. Por ejemplo, es posible que la herramienta de acceso remoto no tenga pleno conocimiento de los derechos de los usuarios almacenados en el sistema de administración de identidades, o la posición de seguridad de la red y el dispositivo supervisada por los sistemas de administración de terminales. Este enfoque fragmentado conduce a una falta de comprensión y control integrales sobre las solicitudes de acceso.

Además, la naturaleza desconectada de estas soluciones puntuales dificulta las experiencias de usuario perfectas. Los usuarios a menudo se encuentran con múltiples solicitudes de inicio de sesión, pasos de autenticación tediosos y confusión sobre sus derechos de acceso y recursos disponibles. Esto da como resultado una experiencia de usuario lejos de ser óptima que obstaculiza la productividad y la satisfacción.

La naturaleza aislada de estas soluciones aisladas también conduce a medidas de seguridad incompletas. Cada componente actúa solo, lo que complica la aplicación de políticas de seguridad coherentes y la implementación de controles de seguridad sólidos en todo el entorno de acceso. Esto expone a las empresas a vulnerabilidades de seguridad y riesgos de cumplimiento.

Hacer malabares con soluciones separadas crea dolores de cabeza

Además de estos desafíos, las tareas manuales asociadas con la gestión de una multitud de herramientas crean una complejidad innecesaria para los administradores de TI. Sus días se ven lastrados por la necesidad de hacer malabarismos con varias herramientas, realizar tareas repetitivas e integrar manualmente los flujos de trabajo para satisfacer las necesidades de acceso. Este esfuerzo manual requiere mucho tiempo, es propenso a errores e ineficiente. Para las pequeñas y medianas empresas con equipos de TI reducidos, esto supone una carga adicional para los recursos.

Para superar estos obstáculos y modernizar la gestión de acceso para la era digital, se requiere un enfoque totalmente nuevo. Las empresas deben pasar de un enfoque heredado de "lo mejor de su clase" basado en tecnologías aisladas a una solución integrada y unificada. La solución ideal debe proporcionar una integración perfecta, una visibilidad completa y un control centralizado sobre la gestión de acceso, garantizando que se priorice tanto la seguridad como la experiencia del usuario.

El futuro del acceso remoto: la arquitectura sin silos de Splashtop

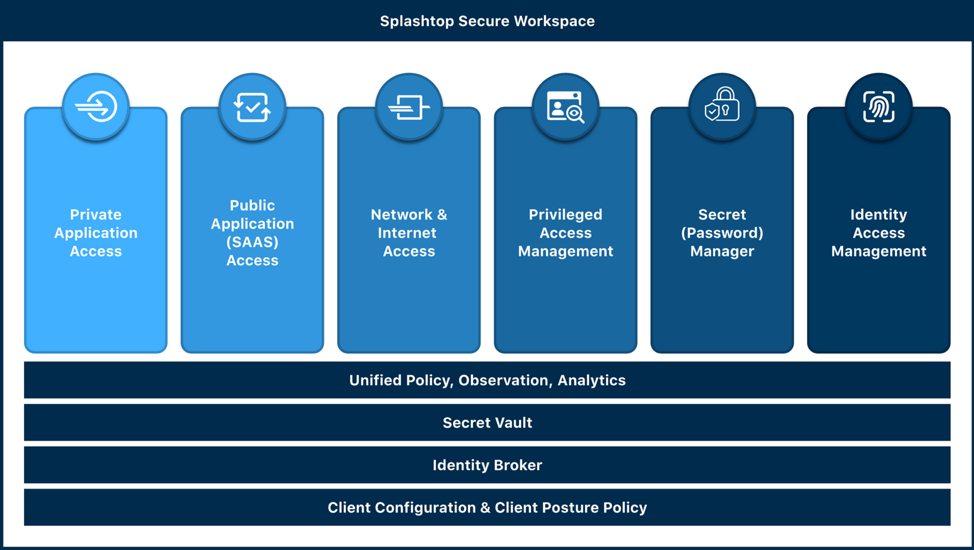

Splashtop Secure Workspace adopta un enfoque integral para abordar los problemas difíciles relacionados con la gestión de acceso. Nuestra arquitectura analiza cuidadosamente los múltiples factores en juego para prestar acceso. Cuando un usuario se conecta correctamente, significa que posee la identidad, los derechos, el cumplimiento del dispositivo, las redes y las credenciales validadas correctas para el recurso o servicio de destino. Estos elementos están interconectados y forman la base del sistema de gestión de acceso unificado de Splashtop Secure Workspace.

Lo anterior es una descripción de los componentes que conforman la arquitectura integral de Splashtop. En las próximas semanas, explicaremos con más detalle cómo estos componentes se integran para permitir un acceso seguro, cómodo y sin inconvenientes.

La arquitectura Splashtop Secure Workspace garantiza que estas capas fundamentales (identidad, dispositivo, redes y secretos) estén interconectadas. Esta cohesión permite una comprensión completa y contextual de las solicitudes de acceso en cualquier escenario dado.

Por ejemplo, cuando un usuario solicita acceso, el sistema puede evaluar su identidad y permisos almacenados en el sistema de gestión de identidades, el estado de seguridad del dispositivo gestionado por el sistema de administración de terminales y la postura de seguridad de la red. Esta comprensión profunda del contexto de acceso allana el camino para decisiones de control de acceso más efectivas y seguras.

La naturaleza interconectada de la arquitectura integral de Splashtop viene con una gran cantidad de ventajas gracias a ello. Crea un entorno que mejora las experiencias de los usuarios, ofreciendo un rendimiento excepcional y acceso continuo para los empleados, independientemente de su ubicación. Los usuarios pueden disfrutar de experiencias ricas y de alta calidad a lo largo de su jornada laboral.

Además, la arquitectura permite a las empresas aplicar medidas de seguridad férreas, incluidos los principios de Zero Trust o confianza cero de extremo a extremo y los controles de acceso condicional. Esto facilita el acceso seguro y sin problemas a todas las aplicaciones, no importa que se encuentren en las instalaciones, en cloud o tengan base SaaS.

Como resultado, las empresas se benefician de un marco de seguridad integral y altamente efectivo que permite a los usuarios acceder a cualquier aplicación desde cualquier dispositivo con confianza.

Estate pendiente de las aplicaciones de la vida real de Splashtop Secure Workspace

Así concluye nuestra primera publicación de blog que presenta nuestro nuevo enfoque para el acceso seguro. Mi próxima publicación desglosará cómo esta arquitectura resuelve los puntos débiles comunes y las dificultades de acceso. ¡No te lo pierdas!

Hasta entonces, consulta nuestra página Splashtop Secure Workspace y únete a nuestra lista de espera de acceso anticipado.

Consulta nuestros blogs más recientes de esta serie: Cómo transformar el acceso seguro: aplicaciones del mundo real de Splashtop Secure Workspace y La experiencia de administración de Splashtop Secure Workspace.