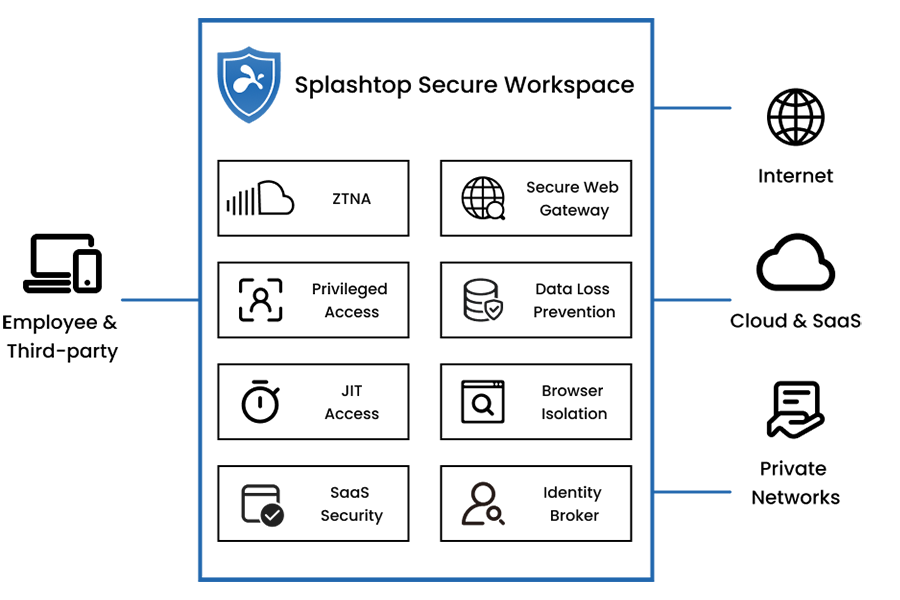

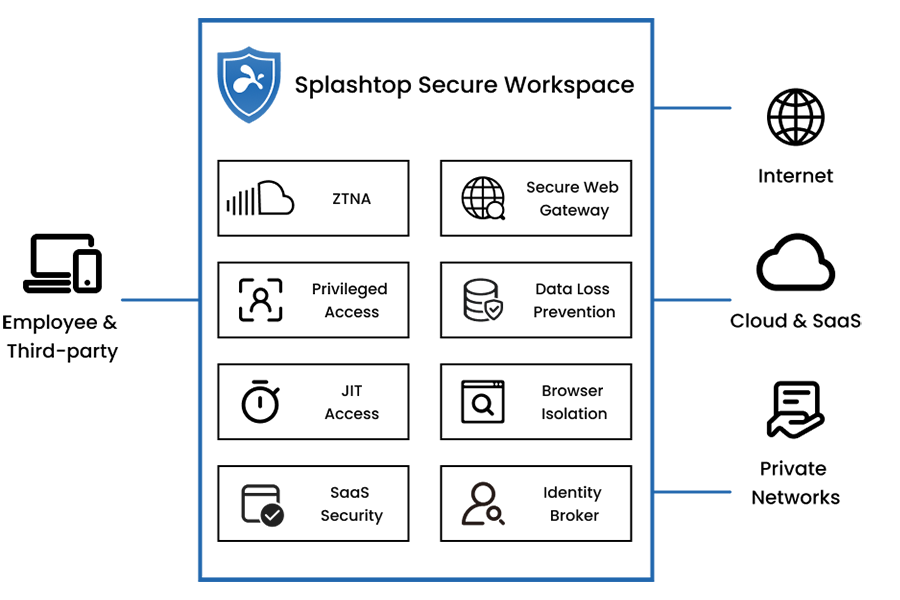

Zero Trust simplificada

Plataforma de acceso seguro unificada con servicios SSE y SASE

Retira tu VPN y adopta el acceso a la red Zero Trust de próxima generación (ZTNA)

Aplica políticas Zero Trust y denegación predeterminada para los usuarios que acceden a tus recursos internos. Este enfoque es más rápido y seguro que una VPN, ya que evita el movimiento lateral y el retorno de tráfico.

Acceso seguro de terceros con grabación de sesiones y supervisión en directo

Acceso Just-in-Time (JIT) potente, sin credenciales y con límite de tiempo con gestión de acceso privilegiado remoto (RPAM). Protégete contra las amenazas de internet y la pérdida de datos con el aislamiento remoto del navegador (RBI). Compatibilidad con BYOD (tráete tu dispositivo), acceso sin cliente y dispositivos no gestionados y abarca entornos TI y OT.

Seguridad Zero Trust de última generación

Redes Zero Trust

Alternativa más segura y rápida a las VPN tradicionales con microsegmentación, lo que reduce los movimientos laterales.

Acceso con privilegios mínimos

Acceso seguro Zero Trust únicamente a lo necesario en función de la identidad, el rol, el dispositivo y el contexto de red.

Supervisión de sesiones en directo

Las sesiones remotas se supervisan, controlan y graban, con visibilidad total de las actividades del usuario.

Facilidad de uso

Facilidad de implementación

Ya no es necesario gestionar políticas VPN complejas. El acceso y la conectividad seguros se pueden configurar en minutos.

Acceso justo a tiempo

Los usuarios obtienen acceso temporal a los recursos solo cuando lo necesitan, con tiempo limitado y permisos precisos.

Acceso a ZTNA sin agentes

El acceso a ZTNA sin agente elimina la necesidad de instalar software y permite la incorporación rápida de proveedores externos y usuarios BYOD (tráete tu dispositivo).

Cómo transformar el acceso seguro con Splashtop Secure Workspace

Yanlin Wang, vicepresidenta de tecnología avanzada, explica cómo romper el molde de la seguridad para permitir el acceso seguro a los recursos en cualquier momento y en cualquier lugar

Explicación de la gestión de identidades y accesos: una guía completa sobre IAM

En el panorama digital en rápida evolución, la necesidad de proteger datos confidenciales y gestionar el acceso de los usuarios de manera eficaz nunca ha sido más crítica.

Cómo mitigar el ataque de puerta trasera a la cadena de suministro de XZ

En la era digital, los ataques a la cadena de suministro se han convertido en un sofisticado vector de amenazas, aprovechando la interconexión de los ecosistemas de software modernos.

Cómo asegurar el acceso de terceros: el enfoque Just-In-Time de Splashtop

En el mundillo de las TI, la necesidad de tener acceso de terceros es innegable, pero acarrea riesgos de ciberseguridad que no se pueden pasar por alto.