Una vez más, y por 18º octubre consecutivo, es el Mes de la Concienciación sobre la Ciberseguridad. Este año, la seguridad de las arquitecturas de trabajo a distancia y de los trabajadores remotos es un tema prioritario para la Agencia de Seguridad de las Infraestructuras (CISA) Cybersecurity &. En 2020, las organizaciones dieron un rápido giro hacia el trabajo totalmente a distancia, y muchas tienen previsto continuar con plantillas total o parcialmente a distancia de forma permanente. Este rápido cambio al trabajo a distancia ha dejado a las organizaciones vulnerables a un panorama ampliado de amenazas de ciberataques.

¿Cómo de expandidos y variados son los ciberataques?

Basta con considerar un par de 2021 reflexiones de los principales recursos de ciberseguridad. Norton publicó recientemente un artículo, 115 estadísticas y tendencias de ciberseguridad que debes conocer en 2021-¡son 115! Al mismo tiempo, el informe de Verizon 2021 Data Breach Investigations Report proporciona 119 páginas de datos y comentarios en torno a una serie de tipos de incidentes de ciberataques, incluidas las 20 acciones nefastas más comunes que los delincuentes llevaron a cabo al acceder a las organizaciones en 2021. Sólo Verizon había confirmado y analizado un total de 5.258 violaciones de datos en la fecha de publicación del informe, septiembre de 2021. Los líderes de las empresas deben tomar medidas defensivas para proteger a sus organizaciones de estas amenazas crecientes.

La carga de la seguridad es para todos

Es importante tener en cuenta que la vulnerabilidad de una organización a los ciberataques está relacionada tanto con las personas como con la infraestructura informática. Por eso, un enfoque de seguridad para tu entorno de trabajo remoto debe tener en cuenta los factores de riesgo más comunes relacionados con las personas, así como los factores de riesgo de la infraestructura informática.

Factores de riesgo relacionados con las personas

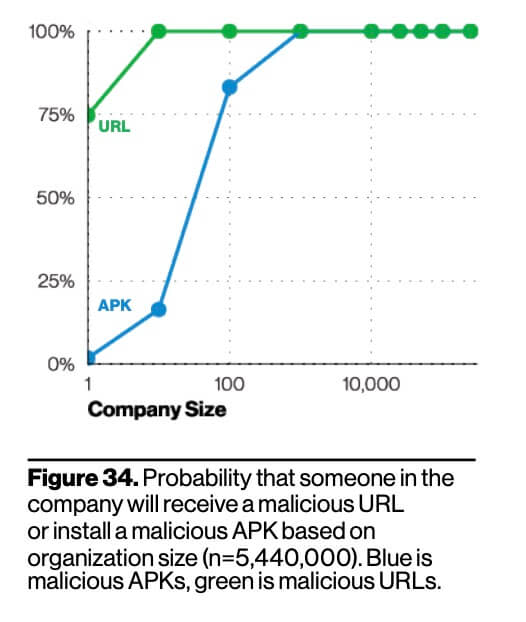

Como probablemente sepas, el eslabón más débil en la defensa de la seguridad de cualquier organización suele ser el usuario final. La mayoría de las violaciones están causadas por un simple error, como que un empleado haga clic en un enlace dañino, guarde un archivo corrupto, utilice una contraseña débil o reenvíe cosas dañinas a otros. De hecho, según el estudio de Verizon, hay un 100% de probabilidades de que tu gente sea el objetivo si tu organización tiene 100 o más empleados.

A la luz de esto, hay dos pasos importantes que los directivos deben tomar para que los empleados estén más atentos:

Paso 1: Haz que los ejecutivos promuevan la formación de concienciación de los usuarios finales

Cuando un ejecutivo de nivel C empuja a la gente a emprender la formación, ésta se lleva a cabo. Haz que tus ejecutivos envíen mensajes que enfaticen la importancia de la seguridad y subrayen que es responsabilidad de todos. CISA publicó un par de recursos estupendos que pueden ayudarte a reforzar tu formación en seguridad específica para el trabajo a distancia:

Materiales de referencia sobre teletrabajo para el trabajador a domicilio

Caso práctico de usuario remoto de Conexiones a Internet de confianza 3.0

Paso 2: Establecer políticas de seguridad vivas

Muchas empresas tienen políticas de seguridad. Sin embargo, para que sean realmente eficaces y garantizar que la gente se adhiera a ellas, debes controlarlas, probarlas y hacerlas cumplir continuamente.

Es importante tener en cuenta que pocos incidentes de violación de datos son causados por empleados que "se pasan de la raya". Aun así, no puedes saber quién ha sido comprometido. Por eso, las empresas con mejores resultados y los líderes en seguridad están adoptando arquitecturas de seguridad más sólidas, en las que los usuarios sólo pueden acceder a las aplicaciones, los datos y otros recursos verificando continuamente las credenciales. Incluso cuando lo hacen, los usuarios sólo pueden acceder a las áreas para las que tienen permisos personalizados.

Factores de riesgo relacionados con la TI

Ni que decir tiene que, cuando se trata de ciberseguridad, hay un sinfín de soluciones y consejos para ayudarte a proteger tu entorno informático. Afortunadamente, CISA ha reunido un conjunto específico de valiosos recursos, los Materiales de Referencia sobre Teletrabajo para Organizaciones No Federales . Estos recursos se han desarrollado en colaboración con los principales proveedores de soluciones de seguridad informática y expertos del sector. Abarcan una amplia gama de recomendaciones informáticas específicas para el trabajo a distancia: 26 para ser exactos.

Las VPN pueden dejarte vulnerable a un ciberataque

Las personas que trabajan a distancia suelen utilizar las VPN y el protocolo de escritorio remoto (RDP) para acceder a las aplicaciones y datos que necesitan para realizar su trabajo. Esto ha llevado a los ciberdelincuentes a explotar la débil seguridad de las contraseñas y las vulnerabilidades de las VPN para acceder a la red corporativa, robar información y datos, y lo peor de todo: inyectar ransomware.

Según Reuters, el hackeo del oleoducto Colonial en abril de 2021, que congeló el suministro de petróleo al sureste de EEUU, fue el resultado de un allanamiento de VPN. Probablemente, la intrusión podría haberse evitado si los responsables del oleoducto hubieran protegido la VPN con autenticación multifactor. La organización tuvo suerte de escapar con sólo un pago de 5 millones de dólares de Bitcoin, pero probablemente se enfrentará a un escrutinio a largo plazo y a daños a la marca.

Confiar en el acceso VPN es una propuesta perdedora a la hora de defenderse de los ciberataques modernos. Dado que la tecnología VPN tiene décadas de antigüedad, simplemente no puede asegurarse de la misma forma que las soluciones de acceso modernas, especialmente el acceso basado en cloud. Por no mencionar que el éxito de una VPN depende de que tu departamento informático la configure correctamente. Las VPN se explotan a menudo porque no hay una forma estándar de configurarlas o distribuir el acceso.

El acceso remoto puede ayudar con los retos de seguridad del trabajo a distancia

Una solución de acceso remoto mitiga los riesgos inherentes a las VPN, porque te permite restringir el streaming de los empleados sólo a sus escritorios. Esto significa que los datos de tu red corporativa están protegidos. Los empleados que trabajan a distancia pueden editar un archivo si se les ha concedido permiso; de lo contrario, sólo pueden ver los datos. Los que sólo tienen acceso como espectadores no pueden modificarlo, manipularlo ni siquiera descargarlo. Esto contrasta fuertemente con el acceso basado en VPN, que permite a cualquier usuario con credenciales descargar datos a voluntad.

Las soluciones avanzadas de acceso remoto introducen aún más funciones de seguridad, como la autenticación de dispositivos, la autenticación de dos factores (2FA), el inicio de sesión único (SSO) y otras más para mantener tu seguridad y la de tu organización.

"Aunque existe una curva de aprendizaje a medida que la gente adopta soluciones de acceso remoto, puedes minimizarla con el socio adecuado. Como Splashtop se diseñó originalmente para el mercado de consumo, el tiempo que se tarda en aprender a utilizarlo es mínimo. Y por mínima, quiero decir en pocos minutos para el usuario medio". - Jerry Hsieh, Director Senior de Seguridad y Cumplimiento de Splashtop

Conclusión: hace falta un pueblo

Con personas que trabajan a distancia, un panorama de amenazas cada vez más amplio y ciberataques cada vez más frecuentes, las organizaciones deben adoptar un enfoque holístico para hacer frente a las nuevas amenazas a la ciberseguridad de 2021. Esto significa endurecer la postura defensiva tanto de tu personal como de tu arquitectura informática.

La buena noticia es que puedes hacer cambios muy pragmáticos en unas pocas áreas para lograr un salto sustancial en la protección contra los ciberataques. Además, ha quedado claro que tanto el gobierno de EE.UU. como los líderes del sector de la seguridad han redoblado sus esfuerzos tanto para capacitar como para asesorar a organizaciones como la tuya para que operen en entornos de trabajo remotos seguros y protegidos.

En Splashtop, estamos orgullosos de ofrecer un elemento esencial del trabajo remoto seguro. Más información sobre las funciones de seguridad de acceso remoto de Splashtop.

Recursos adicionales

Hablamos sobre seguridad, ransomware y qué deberían pensar los equipos de seguridad con Jerry Hsieh

Infografía de ciberataques: lo que debes saber y consejos para la prevención

El Departamento de Justicia desarrolla un grupo de trabajo para atacar el ransomware

Líderes en ciberseguridad: preguntas y respuestas con Mark Lee y Sramana Mitra

¿Es el software de acceso remoto de próxima generación la solución para el RDP inseguro?

Para obtener más información sobre las soluciones de acceso remoto y de Splashtop, visita nuestra página de productos.