Yanlin Wang, vice-président de la technologie avancée, explique comment surmonter l’obstacle de la sécurité pour permettre un accès sécurisé aux ressources à tout moment et en tout lieu.

Ceci est le premier volet de notre série d’articles sur l’accès sécurisé - revenez chaque semaine pour consulter les nouvelles publications, ou mieux encore, inscrivez-vous à notre lettre d’information et recevez en priorité une notification lorsque de nouveaux articles sont publiés sur notre site.

Consultez nos autres articles dans cette série :

Transformer l’accès sécurisé : applications concrètes de Splashtop Secure Workspace

L’expérience d’administration de Splashtop Secure Workspace.

Avant-propos de Mark Lee, PDG et cofondateur de Splashtop

Lorsque nous avons lancé notre gamme de produits d’accès et de support à distance Splashtop il y a plus de dix ans, nous voulions absolument offrir les meilleures performances et la meilleure expérience utilisateur possibles pour accéder aux ressources informatiques en tout lieu. 250 000 clients et 30 millions d’utilisateurs plus tard, il est évident que le marché approuve notre démarche.

Au fur et à mesure que nos produits ont évolué, la priorité que nous accordons à la sécurité s’est transformée en ce qui est devenu le fondement de l’avenir de l’accès à distance, qui vise à assurer une productivité sereine, quels que soient l’emplacement, l’appareil ou l’identité. En travaillant en étroite collaboration avec nos clients et nos partenaires fournisseurs de services gérés, nous avons constaté qu’ils souhaitaient disposer d’un ensemble plus riche de moyens d’accès à différents équipements informatiques, avec un contrôle granulaire. En outre, ils souhaitaient une plus grande visibilité en matière de sécurité et de conformité.

Nous avons en partie répondu à cette demande en annonçant récemment l’acquisition de Foxpass, une plateforme permettant de sécuriser l’accès local (Wi-Fi) et l’accès aux serveurs. Un autre volet de nos programmes de sécurité est resté plus discret, jusqu’à aujourd’hui.

Il y a deux ans, nous avons lancé un projet de sécurité en recrutant les meilleurs et les plus brillants architectes et ingénieurs spécialisés au sein des grandes entreprises de sécurité de la Silicon Valley. Libérée des contraintes d’une pensée cloisonnée et débarrassée du bagage des architectures héritées et des anciens codebases, notre équipe de sécurité a fait des progrès considérables. Nous sommes enfin prêts à dévoiler les fondements de notre nouveau produit de sécurité et à étendre notre programme d’accès anticipé à certains clients.

Plus important encore, je suis fier de vous présenter notre article inaugural qui présente les fondements de notre architecture de sécurité. Rédigé par Yanlin Wang, notre vice-président de la technologie avancée (et architecte de notre plateforme de sécurité), il présente les piliers de Splashtop Secure Workspace et montre comment notre approche plus complète ouvre la voie à une nouvelle génération de solutions d’accès à distance à la fois plus faciles à utiliser et plus sûres.

Nous ajouterons des articles à ce blog dans les semaines à venir, pour montrer comment les problèmes d’accès informatiques courants peuvent être résolus avec Secure Workspace, et pour mettre en avant quelques caractéristiques exclusives de la plateforme. Si la lecture des articles de Yanlin a éveillé votre curiosité ou si notre vision vous inspire, vous pouvez manifester votre intérêt en vous inscrivant sur notre liste d’attente pour l’accès anticipé sur la page de Splashtop Secure Workspace.

Pourquoi Splashtop Secure Workspace ?

Splashtop Secure Workspace est une solution révolutionnaire qui s’attaque aux principaux problèmes auxquels les organisations sont confrontées à l’ère numérique. Elle est conçue pour relever les défis modernes qui découlent d’une main-d’œuvre à distance, d’une migration multi-cloud, d’un accès réseau complexe aux ressources et de la gestion désordonnée des informations d’identification et des secrets - autant de casse-têtes courants pour les équipes informatiques, grandes et petites.

Aujourd’hui, les techniciens informatiques doivent jongler avec toute une série de problèmes récurrents. Ceux-ci vont des tâches laborieuses de provisionnement, de dé-provisionnement et d’onboarding des utilisateurs, aux difficultés liées à de multiples solutions qui ne fonctionnent pas nécessairement ensemble. À cela s’ajoutent des exigences strictes en matière de conformité, la nécessité de protéger les ressources contre les fuites et les attaques, et le besoin vital d’une visibilité plus complète. Enfin, il y a le défi budgétaire que représentent l’acquisition et la gestion de plusieurs outils d’accès et de sécurité disparates mais qui se recoupent.

Tous ces facteurs sont aggravés par l’évolution constante des menaces de cybersécurité, elle-même compliquée par les incertitudes géopolitiques et la montée en puissance des organisations de cybercriminels. On comprend mieux pourquoi les responsables informatiques passent des nuits blanches.

Pour surmonter ces obstacles, l’équipe de Splashtop a jeté un regard neuf sur la question de l’accès sécurisé du point de vue de l’utilisateur, en prenant en compte à la fois les utilisateurs finaux et les administrateurs informatiques. Notre philosophie va au-delà de la simple adaptation à des paradigmes de sécurité ou d’accès obsolètes, rigides et inappropriés, établis il y a des années, en se concentrant plutôt sur la résolution de cas d’utilisation professionnels concrets.

L’objectif de notre architecture, que nous détaillons ci-dessous, est de fournir un environnement complet et sécurisé permettant aux employés, aux sous-traitants et aux partenaires de travailler depuis n’importe où, en garantissant un accès fluide aux ressources et aux services privés et publics.

L’accès à distance aujourd’hui

Les difficultés rencontrées dans la gestion des accès peuvent être attribuées à une cause fondamentale simple. De nombreuses organisations s’appuient sur un mélange de solutions ponctuelles déconnectées les unes des autres pour répondre à leurs besoins en matière d’accès. Ce cocktail comprend la gestion des identités, les systèmes d’accès et de gestion à distance, les VPN, les pare-feux et les coffres-forts secrets - tous intégrés de manière peu cohérente. Cette approche soulève plusieurs problèmes et exacerbe les frustrations liées à la gestion des accès.

La fragmentation engendre de la complexité et de l’insécurité

L’un des principaux facteurs à l’origine des difficultés actuelles sur le marché de l’accès est le manque d’intégration et de cohésion entre ces composants disparates. Chaque solution fonctionne de manière indépendante, avec une visibilité limitée sur l’ensemble du contexte. Par exemple, un outil d’accès à distance peut ne pas avoir une connaissance complète des droits des utilisateurs stockés dans le système de gestion des identités, ou de la posture de sécurité des appareils et du réseau supervisée par les systèmes de gestion des terminaux. Cette approche fragmentée entraîne un manque de transparence et de contrôle sur les demandes d’accès.

De plus, la nature déconnectée de ces solutions ponctuelles entrave la fluidité de l’expérience utilisateur. Les utilisateurs doivent souvent composer avec de multiples invites de connexion, des étapes d’authentification fastidieuses et une certaine confusion quant à leurs droits d’accès et aux ressources disponibles. Il en résulte une expérience utilisateur sous-optimale qui nuit à la productivité et à la satisfaction.

La nature cloisonnée de ces solutions ponctuelles conduit également à des mesures de sécurité incomplètes. Chaque composant agit seul, ce qui complique l’application de politiques de sécurité cohérentes et la mise en œuvre de contrôles de sécurité robustes dans l’ensemble des environnements d’accès. Cela expose les organisations à des vulnérabilités en matière de sécurité et à des risques de conformité.

Jongler avec des solutions distinctes est un casse-tête

En plus de ces défis, les tâches manuelles inhérentes à la gestion d’une multitude d’outils rendent la tâche des administrateurs informatiques inutilement complexe. Leurs journées sont alourdies par la nécessité de jongler entre plusieurs outils, d’effectuer des tâches répétitives et d’intégrer manuellement des workflows pour répondre aux besoins d’accès. Cet effort manuel est chronophage, source d’erreurs et inefficace. Pour les petites et moyennes entreprises dotées d’équipes informatiques réduites, cela représente une pression supplémentaire sur les ressources.

Pour surmonter ces obstacles et moderniser la gestion des accès à l’ère numérique, une nouvelle approche est nécessaire. Les organisations doivent passer d’une approche « meilleur de sa catégorie », basée sur des technologies isolées, à une solution intégrée et unifiée. La solution idéale doit offrir une intégration fluide, une visibilité complète et un contrôle centralisé de la gestion des accès, en veillant à ce que la sécurité et l’expérience utilisateur constituent des priorités.

L’avenir de l’accès à distance : l’architecture décloisonnée de Splashtop

Splashtop Secure Workspace adopte une approche globale pour s’attaquer aux difficultés liées à la gestion des accès. Notre architecture prend soigneusement en compte les multiples facteurs qui entrent en jeu dans la fourniture d’accès. Lorsqu’un utilisateur se connecte avec succès, cela signifie que son identité, ses droits, la conformité de son appareil, son réseau et ses identifiants validés sont corrects pour la ressource ou le service cible. Ces éléments sont interconnectés et constituent la base du système de gestion unifiée des accès de Splashtop Secure Workspace.

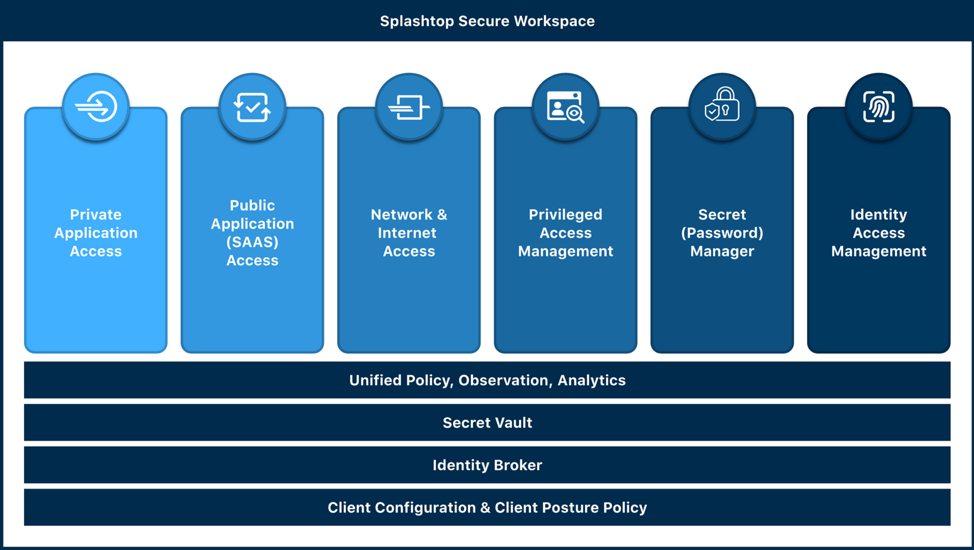

Ce qui précède est une représentation des composants qui constituent l’architecture holistique de Splashtop. Au cours des prochaines semaines, nous expliquerons plus en détail comment ces éléments fonctionnent conjointement pour permettre un accès sécurisé, fluide et pratique.

L’architecture Splashtop Secure Workspace garantit l’interconnexion de ces couches fondamentales (identité, appareil, réseau et secrets). Cette cohésion permet une compréhension complète et contextuelle des demandes d’accès dans n’importe quel scénario.

Par exemple, lorsqu’un utilisateur demande un accès, le système peut évaluer son identité et ses autorisations stockées dans le système de gestion des identités, l’état de sécurité de l’appareil géré par le système de gestion des terminaux et la posture de sécurité du réseau. Cette compréhension approfondie du contexte ouvre la voie à des décisions de contrôle d’accès plus efficaces et plus sûres.

La nature interconnectée de l’architecture holistique de Splashtop s’accompagne d’un grand nombre d’avantages. Elle crée un environnement qui améliore l’expérience des utilisateurs, offrant des performances exceptionnelles et un accès continu aux employés, quel que soit leur localisation. Les utilisateurs peuvent profiter d’expériences riches et de haute qualité tout au long de leur travail.

En outre, l’architecture permet aux organisations d’appliquer des mesures de sécurité solides, notamment des principes Zero Trust de bout en bout et des contrôles d’accès conditionnels. Cela permet un accès transparent et sécurisé à toutes les applications, que celles-ci soient hébergées sur site, dans le cloud ou basées sur SaaS.

Les entreprises bénéficient ainsi d’un cadre de sécurité complet et très efficace qui permet aux utilisateurs d’accéder en toute confiance à n’importe quelle application à partir de n’importe quel appareil.

Restez à l’écoute pour découvrir les applications concrètes de Splashtop Secure Workspace

Ceci conclut notre premier article de blog présentant notre nouvelle approche de l’accès sécurisé. Mon prochain billet expliquera comment cette architecture résout les problèmes les plus courants et les défis en matière d’accès. Restez à l’écoute !

D’ici là, consultez notre page Splashtop Secure Workspace et inscrivez-vous sur notre liste d’attente.

Consultez nos nouveaux articles dans cette série : Transformer l’accès sécurisé : applications concrètes de Splashtop Secure Workspace et L’expérience d’administration de Splashtop Secure Workspace.