Ceci est le troisième article de notre série sur l’accès sécurisé. Si vous ne l’avez pas encore fait, lisez l’article d’introduction de Yanlin expliquant les fondements et la vision de notre espace de travail sécurisé : Transformer l’accès sécurisé avec Splashtop Secure Workspace, et son article sur sa mise en pratique : Transformer l’accès sécurisé : applications concrètes de Splashtop Secure Workspace.

Découvrez Splashtop Secure Workspace en détail

Dans les articles précédents, j’ai présenté l’architecture holistique de Splashtop Secure Workspace et montré comment notre produit résout des problèmes concrets. Ce troisième article de notre série examine de plus près certaines fonctionnalités qui nous permettent de répondre aux cas d’utilisation décrits dans mon article précédent, Transformer l’accès sécurisé : applications concrètes de Splashtop Secure Workspace.

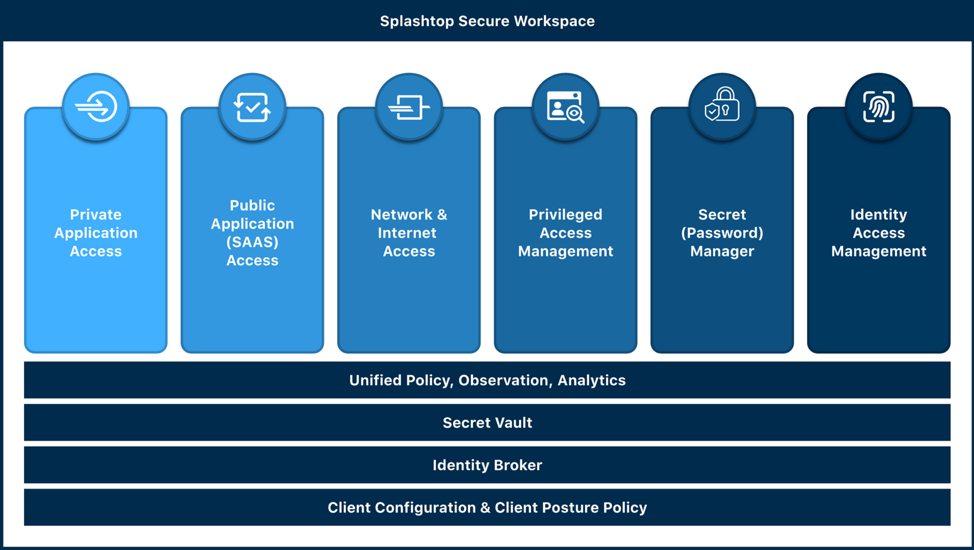

Rappel : Architecture du produit Splashtop Secure Workspace

Replongeons au cœur de l’architecture de notre produit, précédemment illustrée dans mon article de démarrage, Transformer l’accès sécurisé avec Splashtop Secure Workspace.

Notre architecture s’affranchit de l’approche classique des « solutions ponctuelles » que vous pouvez trouver ailleurs sur le marché. Au lieu de cela, nous avons élaboré un riche ensemble qui intègre des éléments tels que la gestion des identités et des identifiants, la gestion des accès privilégiés et les contrôles d’accès au réseau et aux applications.

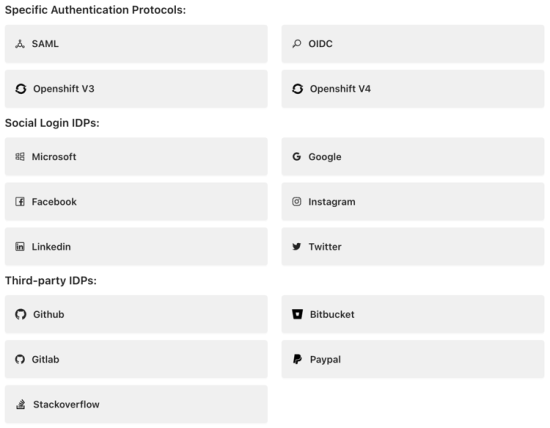

Notre système repose sur une approche de sécurité axée sur l’identité, renforcée par des intégrations avec des fournisseurs d’identité réputés tels que Microsoft Entra ID (Azure AD), Google Workspace et Okta. Notre capacité de courtier d’identité intégrée s’adapte également à d’autres fournisseurs par le biais de SAML ou OIDC. Splashtop Secure Workspace prend en charge les organisations qui n’utilisent pas de fournisseur d’identité externe en fournissant un gestionnaire d’utilisateurs et de groupes intégré en option.

Nous avons intégré un coffre-fort de secrets à divulgation nulle de connaissance, qui constitue la base de notre gestionnaire de mots de passe et de notre gestion des accès privilégiés. Ce coffre-fort est conçu pour faciliter la gestion des informations d’identification tant individuelles qu’organisationnelles, ainsi que le partage de secrets tels que les mots de passe, les clés d’API ou encore les jetons à usage unique. Grâce à notre système à divulgation nulle de connaissance, vous et vous seul (et non Splashtop ou les administrateurs système) pouvez consulter les secrets contenus dans votre coffre-fort, ce qui garantit une confidentialité maximale. Le déchiffrement à la demande se produit directement sur votre appareil (ordinateur de bureau, applications mobiles, navigateur) lorsque cela est nécessaire, et les secrets partagés sont uniquement déchiffrés au point d’utilisation. Cela permet de protéger l’intégrité de vos informations d’identification et de minimiser le risque d’exposition.

Notre plateforme est capable de gérer le contrôle d’accès dans trois domaines distincts : les applications publiques basées sur Internet (SaaS), les applications privées situées à la fois sur site et dans le cloud, et l’accès général au réseau/Internet. Nous avons l’intention d’étendre la portée et l’étendue de la prise en charge au fil du temps.

Pour permettre une vision claire et un dépannage facile, nous avons construit un système d’observation de pointe, dont nous parlerons dans le prochain article. Évidemment, il reste encore beaucoup plus de choses à découvrir que ce que nous pouvons partager ici. Si les fonctionnalités présentées dans ce billet ont éveillé votre intérêt, nous vous invitons vivement à vous inscrire pour bénéficier d’un accès anticipé à Splashtop Secure Workspace.

Politiques - Le fondement de Secure Workspace

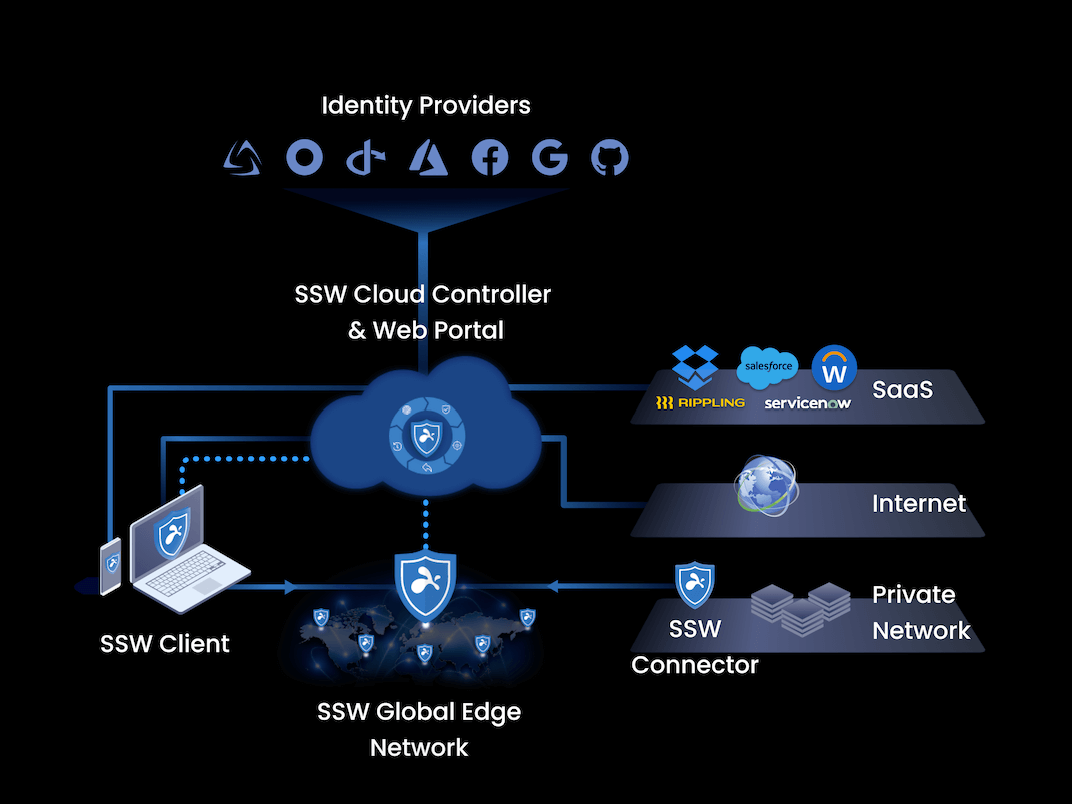

Notre aventure commence par un pilier essentiel de notre système : les politiques. Celles-ci constituent les principes directeurs de Secure Workspace. Le diagramme ci-dessous illustre la manière dont le système Secure Workspace (composé de Cloud Controller, de portails Web et de notre Global Edge Network) contrôle l’accès des clients aux applications et ressources de l’entreprise.

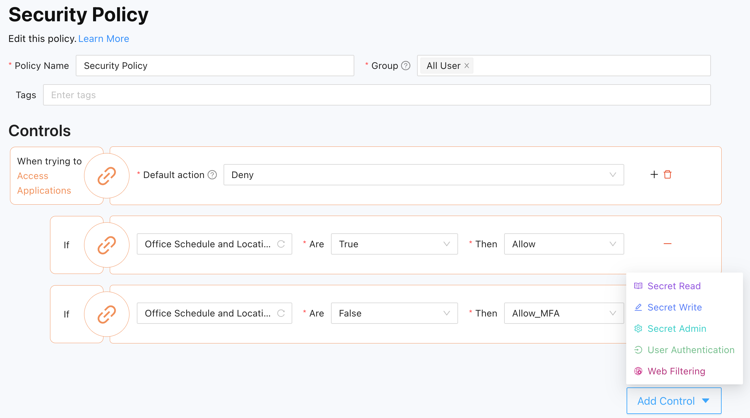

Le rôle des politiques est crucial. En plus de la configuration des droits d’accès, elles ajoutent une couche de décision supplémentaire, permettant de déterminer si l’accès est autorisé et dans quelles conditions. Les administrateurs informatiques chevronnés, qui ont déjà configuré des outils d’accès à distance, savent que la puissance de ces produits repose sur des politiques détaillées. Cependant, l’équilibre entre la granularité et la précision de ces politiques, d’une part, et la simplicité et la facilité de configuration, d’autre part, est tout un art. Nous avons conçu notre plateforme pour vous permettre de trouver le juste équilibre.

L’une des clés de la rationalisation et de la gestion des politiques réside dans l’adoption de politiques à l’échelle du système au lieu de se perdre dans une multitude de règles spécifiques à un domaine. Permettez-moi à présent d’aborder deux de ces stratégies globales dans le cadre de notre système : les politiques unifiées et les politiques relatives aux appareils.

Politiques unifiées au niveau de l’organisation

De nombreuses organisations s’efforcent de mettre en place une norme de sécurité cohérente, dictée par les bonnes pratiques du secteur ou la conformité aux réglementations. Aujourd’hui, les administrateurs informatiques se retrouvent souvent dans une situation délicate, essayant d’appliquer des politiques uniformes sur différents schémas et modèles d’objets de sécurité.

Avec Splashtop Secure Workspace, nous avons simplifié la tâche des administrateurs informatiques en leur permettant d’établir un système de politiques unifiées au niveau de l’organisation. Ces politiques couvrent un large éventail d’éléments, de l’authentification et de l’autorisation aux conditions d’accès aux applications, en passant par les conditions d’accès aux secrets ou encore le filtrage du Web. En mettant en œuvre ces politiques depuis un espace centralisé, les entreprises peuvent maintenir des pratiques de gestion des accès normalisées dans l’ensemble de l’organisation.

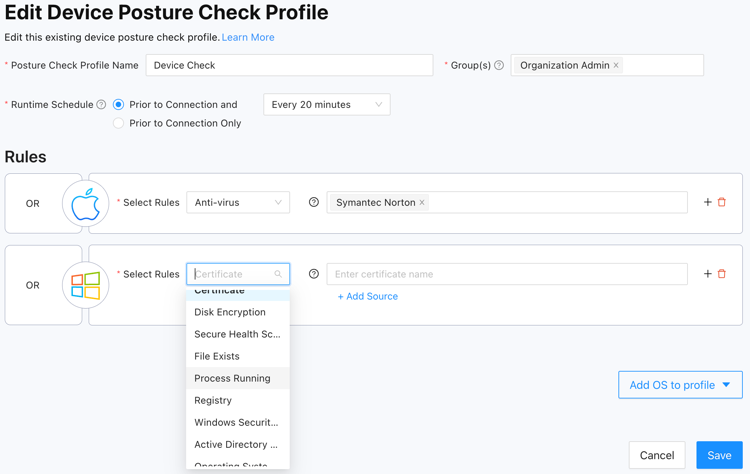

Politiques d’enregistrement des appareils et de mesures de sécurité

Nous sommes également convaincus de la nécessité de maintenir une norme de sécurité uniforme pour tous les appareils de l’entreprise. Splashtop Secure Workspace offre un moyen simple de s’assurer que chaque appareil présente le niveau de sécurité approprié avant de lui accorder l’accès. Grâce à un ensemble de contrôles complets portant sur des aspects tels que les paramètres de chiffrement du disque, la configuration du pare-feu, la présence d’un logiciel antivirus, la version du système d’exploitation et d’autres attributs système, les administrateurs informatiques peuvent mettre en œuvre les mesures de protection adéquates afin de minimiser le risque de compromission des appareils.

Splashtop Secure Workspace contrôle également l’enregistrement des appareils dans le système, ce qui permet d’obtenir les approbations nécessaires de la part du personnel informatique pour confirmer l’identité de l’appareil. Chaque tentative d’accès fait l’objet de vérifications approfondies basées sur des certificats afin de valider l’identité de ces appareils.

Politiques d’accès au niveau des applications et des secrets

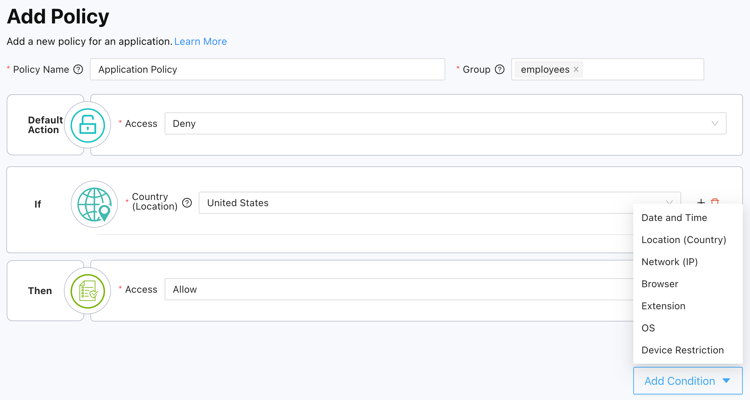

Une fois les règles fondamentales mises en place de manière sécurisée via les politiques unifiées et les politiques relatives aux appareils, les administrateurs informatiques peuvent aller plus loin en définissant des politiques d’accès conditionnel au niveau des applications et des secrets.

Ces règles granulaires tiennent compte d’une variété de facteurs, tels que l’heure, l’emplacement, l’appareil, le réseau, le navigateur et le système d’exploitation, offrant aux administrateurs informatiques une précision et un contrôle inégalés sur les personnes autorisées à accéder aux applications et aux secrets. Plus les administrateurs informatiques affinent les règles d’accès conditionnel, plus ils renforcent la souplesse et la sécurité des processus de gestion des accès de l’entreprise.

Préparer le terrain pour la configuration des applications

Précédemment, nous avons discuté des politiques d’accès aux applications, qui constituent les ressources que nous cherchons à sécuriser. Nous allons maintenant nous intéresser à la configuration de ces applications.

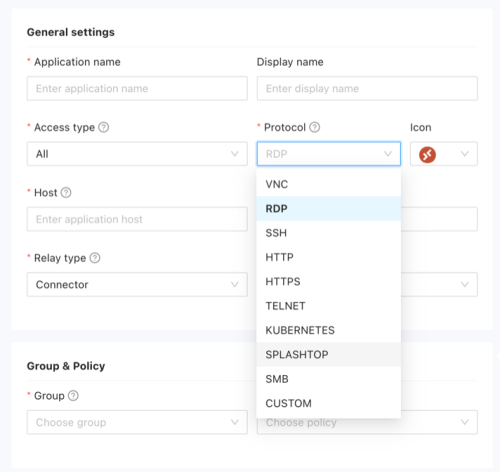

Notre plateforme peut donner accès à un large éventail de types d’applications. Parmi celles-ci, citons les applications SaaS privées ou publiques, l’accès RDP ou VNC à des appareils Windows, Mac ou Linux, le partage de fichiers (Microsoft SMB), ou même consulter un flux vidéo provenant d’une caméra de surveillance installée dans votre bureau ou dans un magasin. Avec Secure Workspace - pour certains protocoles tels que RDP, VNC, telnet, SSH et le contrôle Kubernetes - nous pouvons fournir à la fois un accès à partir d’une application client et un accès sans client à partir de n’importe quel navigateur compatible HTML5.

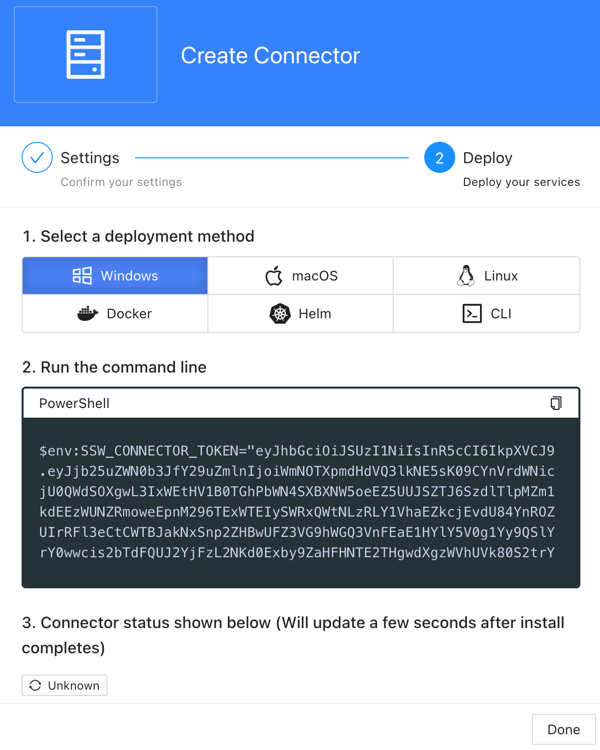

Dans Secure Workspace, les applications publiques sont des solutions SaaS qui offrent un accès par le biais de mécanismes d’authentification unique (SSO) tels que SAML et OIDC. En revanche, les applications privées peuvent être hébergées sur Internet ou sur un réseau privé et ne prennent généralement pas en charge l’intégration SSO standard. Pour les applications hébergées sur un réseau privé, les connecteurs Splashtop Secure Workspace permettent un accès fluide. Ces derniers sont installés au sein des réseaux privés hébergeant les applications, qu’il s’agisse de bureaux distants, de sites d’entreprises, de centres de données privés, ou même de clouds privés virtuels au sein de clouds publics, tels que Google, AWS et Microsoft Azure. Voici un aperçu des diverses options de déploiement disponibles pour nos connecteurs :

Les politiques d’accès conditionnel décrites dans la section précédente régissent l’accès à ces applications configurées. En outre, notre coffre-fort intégré facilite l’attribution de secrets partagés pour l’accès aux applications. Cette fonction permet aux employés et aux parties externes d’accéder aux applications sans avoir à se souvenir des informations de connexion ou à connaître les mots de passe.

Une fois les applications configurées, elles apparaissent dans le portail Web de Secure Workspace, dans les extensions de navigateur et dans les applications de bureau et mobiles, ce qui permet un accès sécurisé « en un clic » aux applications attribuées en fonction de l’appartenance de l’utilisateur à un groupe au sein de l’organisation.

Un nouveau système de partage d’accès sécurisé et pratique

Passons à un cas d’utilisation que j’ai déjà abordé : l’accès fluide et sécurisé des tiers. Grâce au coffre-fort des secrets intégré, aux fonctions de gestion des accès privilégiés et aux méthodes d’accès public et privé, Splashtop Secure Workspace permet de partager des applications de manière fluide, tant pour les employés que pour les tiers.

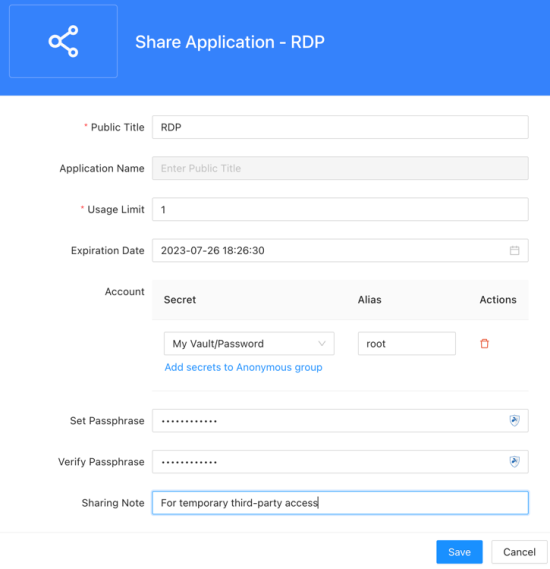

Voici un aperçu de la configuration du partage des applications pour l’accès des tiers :

Pour illustrer ce principe, regardez cette brève vidéo :

La vidéo montre comment Splashtop Secure Workspace permet le partage d’accès ad-hoc avec des tiers à l’aide d’un lien d’accès temporaire. En outre, la plateforme donne aux services informatiques la possibilité d’intégrer rapidement des tiers qui ont des engagements plus longs avec l’organisation - tels que les sous-traitants, les stagiaires et les auditeurs - en s’appuyant sur les fournisseurs d’identité (IDP). Elle permet également l’utilisation d’identifiants dynamiques qui autorisent le partage de l’accès aux applications privées (par le biais d’une phrase secrète, par exemple) sans révéler les identifiants proprement dits.

Il résout un problème récurrent que les administrateurs informatiques n’ont pas réussi à traiter, même après avoir essayé de combiner plusieurs produits.

Une vigilance constante : la clé de la sécurité

Un aspect essentiel de toute plateforme d’accès sécurisé est la capacité de surveiller et d’enregistrer tous les événements. Splashtop Secure Workspace dote les administrateurs informatiques d’outils de gestion des sessions en temps réel. Ces derniers leur permettent de superviser les sessions actives des utilisateurs, d’y mettre fin si nécessaire et d’appliquer l’enregistrement des sessions à des fins d’audit et de conformité. Cette visibilité et ce contrôle en temps réel renforcent la sécurité et améliorent l’efficacité de la gestion des sessions.

En outre, notre plateforme offre une visibilité complète grâce aux journaux d’événements et aux enregistrements vidéo des sessions. En exploitant des données télémétriques riches, les organisations peuvent obtenir des informations sur un large éventail d’événements et revoir les enregistrements de sessions si nécessaire. Cette visibilité détaillée renforce la posture de sécurité de l’ensemble de l’organisation.

Faites-en l’expérience vous-même

Bien que nous ayons déjà abordé les aspects clés de Splashtop Secure Workspace, il y a encore beaucoup d’autres fonctionnalités que je suis impatient de vous faire découvrir. La meilleure façon de vraiment expérimenter tout le potentiel de la plateforme est de vous inscrire pour un accès anticipé.

En attendant d’obtenir l’accès, n’hésitez pas à consulter la documentation de l’espace de travail sécurisé et les autres ressources d’apprentissage à votre disposition.

Dans mon prochain article, je vous montrerai comment Splashtop Secure Workspace peut contrôler l’accès à votre grand modèle de langage (LLM) privé - autrement dit, votre « ChatGPT » personnel qui ne divulguera pas accidentellement vos données. Restez à l’écoute !