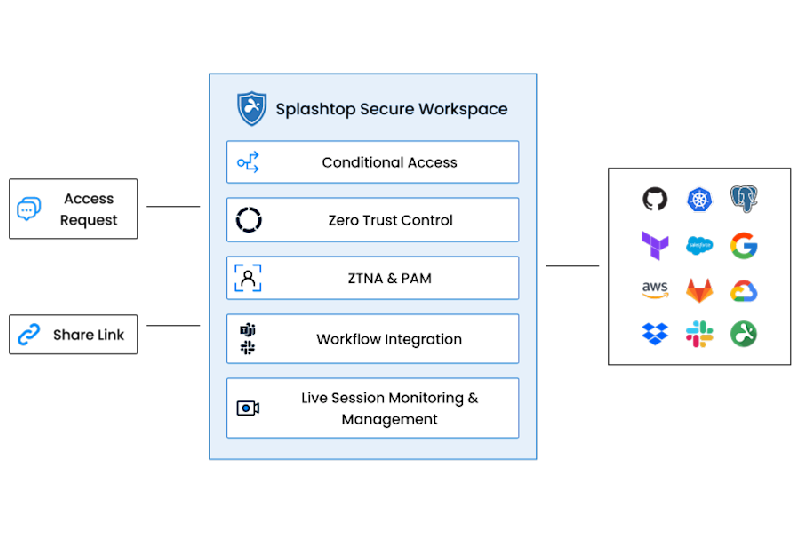

Accès tiers sécurisé

Onboarding et offboarding flexibles et rapides des travailleurs temporaires, des sous-traitants et des fournisseurs.

Accès sans agent

Permet aux utilisateurs tiers de se connecter aux applications, aux ressources ou aux terminaux sans installer de logiciel supplémentaire.

Prend en charge les protocoles courants tels que RDP, SSH et les applications Web, ce qui rend l’accès transparent et indépendant de l’appareil.

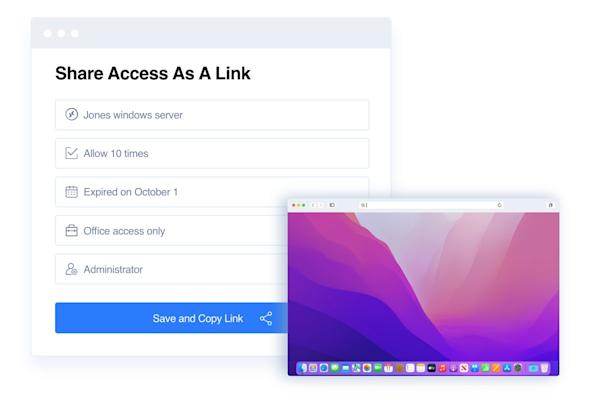

Accès juste à temps (JIT)

Permet un accès sécurisé et limité dans le temps à des ressources spécifiques par le biais de liens partageables sans partage des identifiants administrateur, réduisant ainsi les risques de vol d’identifiants.

Applique le principe du moindre privilège, respecte les politiques de sécurité et révoque automatiquement l’accès après expiration afin de minimiser les risques.

Accès à la demande

S’intègre aux outils de collaboration tels que Microsoft Teams et Slack pour rationaliser les demandes d’accès.

Notifie les individus ou les canaux en temps réel, ce qui permet aux administrateurs ou aux responsables d’approuver ou de refuser les demandes directement au sein de ces plateformes.

Contrôle d’accès granulaire

Offre un accès à des ressources spécifiques en fonction de règles, garantissant que les utilisateurs tiers n’accèdent qu’à ce qui est nécessaire.

Met en œuvre le principe du moindre privilège, réduisant ainsi les risques de sécurité associés à un accès étendu.

Surveillance et enregistrement des sessions

Permet de surveiller, d’interrompre et d’enregistrer en temps réel les activités des utilisateurs pendant les sessions à distance, améliorant ainsi la visibilité et la transparence.

Permet une lecture sécurisée à des fins de dépannage, d’analyse de sécurité ou de formation.

Isolation du navigateur à distance (RBI)

Garantit une navigation sécurisée pour les utilisateurs tiers qui accèdent aux applications SaaS ou aux ressources internes sensibles, en évitant les fuites de données et les accès non autorisés.

Isole les sessions de navigation pour les protéger contre les malwares, le phishing et d’autres menaces basées sur le Web, protégeant ainsi les données sensibles de l’organisation.

Lien de partage d’application « juste à temps »

Donnez accès par un lien sécurisé facile à utiliser.

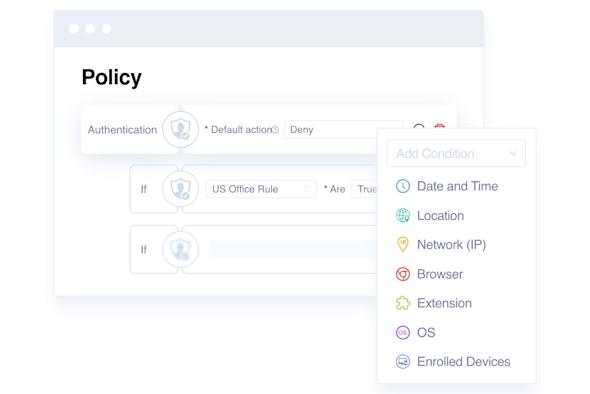

Accès conditionnel

Définissez des politiques d’accès conditionnel en fonction de l’heure, de l’emplacement, de l’état de l’appareil, etc.

Sécuriser l’accès des tiers : l’approche juste-à-temps de Splashtop

Dans le monde de l’informatique, la nécessité d’un accès par des tiers est incontournable, mais elle introduit des risques de cybersécurité qui ne peuvent être ignorés.

Comment simplifier l’accès sécurisé pour les tiers et les utilisateurs temporaires ?

Dans l’environnement interconnecté des entreprises d’aujourd’hui, la collaboration avec des parties externes telles que les fournisseurs, les sous-traitants, les partenaires et les prestataires est la norme.

Maîtrisez la sécurité des applications Web avec Splashtop Secure Workspace

Aujourd’hui, les entreprises effectuent de plus en plus de tâches à distance, adoptent des systèmes basés sur le cloud et collaborent avec des sous-traitants externes dans le cadre de leurs activités.

Tutoriel vidéo : Partage d’accès temporaire et contrôle de session

Cette vidéo donne un aperçu de l’accès sécurisé et du contrôle de partage de Secure Workspace.

Tutoriel vidéo : Accès sans agent et AVEC

Cette vidéo présente le portail Web Secure Workspace et montre comment les responsables informatiques peuvent utiliser ce lanceur d’applications tout-en-un pour démarrer une application RDP et VNC.