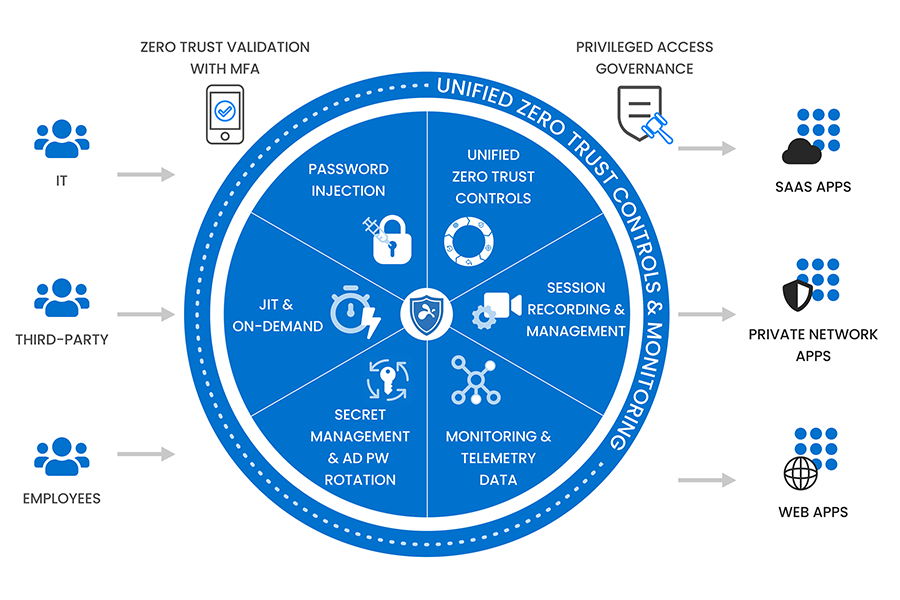

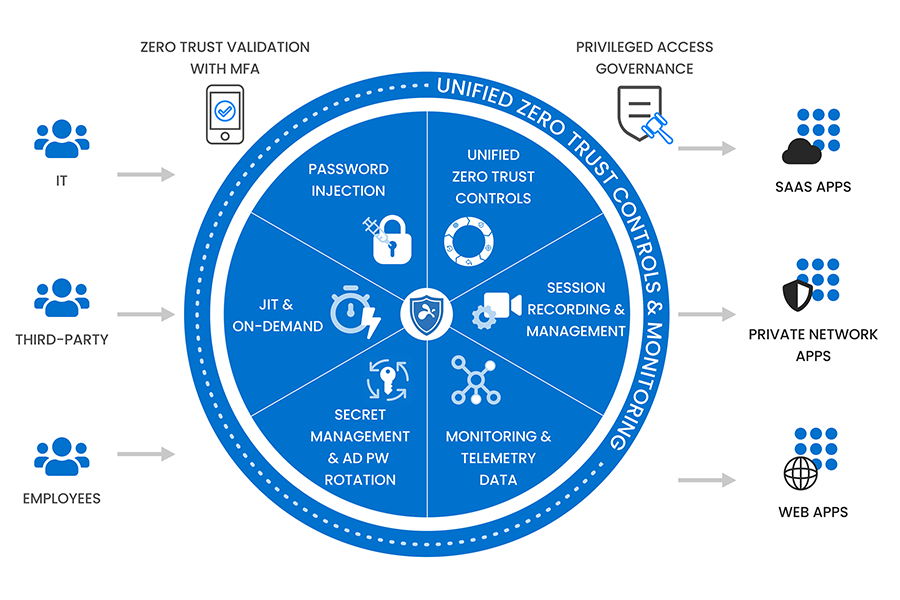

Gestion unifiée des accès à privilèges (PAM)

Redéfinir la gestion des accès à privilèges : économique, rapide à déployer, évolutive, résiliente et avec une compatibilité étendue, dépassant les limites du PAM traditionnel.

Contrôle des ressources privées : améliorer la sécurité et l'ergonomie avec SSW PAM

Sécurité des comptes à privilèges : sécurise les comptes à privilèges grâce à l’injection transparente d’informations d’identification, aux mots de passe cachés, à la surveillance en direct et à l’enregistrement des sessions.

Automatisation de la gestion des informations d’identification : automatise la rotation des informations d’identification pour Windows/Active Directory, à l’aide de Secret Vault pour les injections sécurisées.

Intégration sans effort de l’infrastructure : permet le provisionnement sans intervention pour faciliter l’intégration et la découverte automatique des applications, sans modifier les pare-feu ou le routage.

Étendre les capacités PAM avec SSW PAM : au-delà des frontières classiques

Accès à privilèges étendu : étend l’accès sécurisé aux applications SaaS et Web, avec ou sans SSO, garantissant la confidentialité des informations d’identification.

Supervision complète des sessions : fournit une surveillance en direct, un enregistrement et une gestion des sessions pour une sécurité renforcée.

Sécurité SaaS renforcée : utilise l’isolation du navigateur à distance pour les applications SaaS afin d’atténuer les fuites de données et de renforcer la sécurité.

Gestion des accès de nouvelle génération et à l’épreuve du temps

L’accès juste-à-temps (JAT) et à la demande permet une entrée immédiate et sécurisée, rationalisant l’accès des utilisateurs sans compromettre la sécurité. Le contrôle de la politique Zero Trust avec accès conditionnel garantit un accès strict basé sur une vérification rigoureuse, conformément aux principes Zero Trust.

La sécurité renforcée des données intègre l’inspection SSL et la prévention des pertes de données (DLP) pour protéger efficacement les informations sensibles. La validation de la posture de sécurité des terminaux garantit la conformité et la disponibilité des appareils, renforçant ainsi le cadre de sécurité.

Cette solution à l’épreuve du temps offre une plateforme robuste et adaptable, prête à relever les défis de l’évolution des environnements de sécurité.