Yanlin Wang, VP Advanced Technology, legt uit hoe de beveiliging kan worden veranderd door altijd en overal veilige toegang tot bronnen waar dan ook mogelijk te maken

Dit is de eerste in onze reeks blogs over secure access — kom wekelijks terug om nieuwe artikelen te zien, of beter nog, abonneer u op onze nieuwsbrief en ontvang als eerste een melding wanneer er nieuwe artikelen op onze site worden gepubliceerd.

Lees ook onze andere blog in deze serie:

Voorwoord door Mark Lee, CEO, mede-oprichter Splashtop

Toen we meer dan tien jaar geleden onze Splashtop remote access en support productlijn lanceerden, waren we volledig gefocust op het leveren van de hoogste prestaties en de beste gebruikerservaring die beschikbaar is om overal toegang te krijgen tot computermiddelen. 250.000 klanten en 30 miljoen gebruikers later is er weinig twijfel dat de markt het daarmee eens is.

Naarmate onze producten volwassener werden, is onze nadruk op security geëvolueerd en uitgebreid tot wat onze basis is geworden voor de toekomst van remote access, gericht op het bieden van zorgeloze productiviteit, ongeacht locatie, apparaat of identiteit. Uit de samenwerking met onze klanten en partners van managed serviceproviders, bleek de wens naar voren te komen voor een uitgebreidere set toegangsmethoden tot diverse soorten computerapparatuur en met gedetailleerde controle. Bovendien wilden ze meer zichtbaarheid voor security en compliance.

Een deel van onze reactie was onze onlangs aangekondigde acquisitie van Foxpass, een securityplatform voor veilige lokale (Wi-Fi) en servertoegang. Een groter deel van onze securityplannen was tot vandaag minder zichtbaar.

Twee jaar geleden hebben we een initiatief voor een securityproduct gelanceerd door de beste en slimste securityarchitecten en -ingenieurs van toonaangevende securitybedrijven hier in Silicon Valley aan te nemen. Bevrijd van silo-denken en verlost van de bagage van verouderde architecturen en oude codebases, heeft ons securityteam snelle vooruitgang geboekt. We zijn eindelijk klaar om de fundamenten van ons nieuwe securityproduct te onthullen en ons Early Access-programma uit te breiden naar geselecteerde klanten.

Wat nog belangrijker is, ik ben er trots op om onze baanbrekende blog te kunnen presenteren, waarin de fundamenten van onze securityarchitectuur worden geïntroduceerd. Geschreven door Yanlin Wang, onze VP Advanced Technology (en architect van ons securityplatform), legt het de pijlers voor de Splashtop Secure Workspace en laat het zien hoe onze uitgebreidere aanpak een nieuwe golf van gebruiksvriendelijkere maar veiligere remote accessoplossingen inluidt.

We zullen in de komende weken meer aan deze blog toevoegen, waarin we laten zien hoe veelvoorkomende problemen met IT-access kunnen worden opgelost met Secure Workspace, en waarin we enkele unieke kenmerken van het platform belichten. Als uw nieuwsgierigheid is gewekt na het lezen van de blogs van Yanlin, of als u geïnspireerd bent door onze visie, kunt u uw interesse kenbaar maken door u in te schrijven voor onze early access-wachtlijst op de Splashtop Secure Workspace pagina.

Waarom Splashtop Secure Workspace?

Splashtop Secure Workspace is een baanbrekende oplossing die de belangrijkste problemen aanpakt waarmee organisaties in het digitale tijdperk worden geconfronteerd. Het is ontworpen om de moderne uitdagingen aan te gaan die gepaard gaan met het hebben van personeel op afstand, multi-cloudmigratie, complexe netwerktoegang tot bronnen en het rommelige beheer van inloggegevens en geheimen - allemaal veelvoorkomende problemen voor IT-teams, zowel groot als klein.

De IT-professionals van vandaag worstelen met een hele reeks lopende problemen. Deze variëren van de arbeidsintensieve taken van het inrichten, de-provisioning en onboarden van gebruikers, tot het omgaan met de complexiteit van meerdere oplossingen die niet noodzakelijkerwijs samengaan. Daarbij komen nog strengere compliancevereisten, de noodzaak om bronnen te beschermen tegen lekken en aanvallen, en de vitale behoefte aan meer uitgebreide zichtbaarheid. Dan is er de budgettaire uitdaging om meerdere ongelijksoortige maar overlappende access- en securitytools aan te schaffen en te beheren.

Dit alles wordt nog verergerd door het steeds evoluerende landschap van cybersecuritydreigingen, gecompliceerd door geopolitieke onzekerheden en de opkomst van georganiseerde cybercriminaliteitssyndicaten. Het is duidelijk waarom IT-managers 's nachts vaak wakker liggen

Om deze hindernissen te overwinnen, heeft ons team bij Splashtop het raadsel van veilige toegang opnieuw bekeken vanuit het perspectief van de gebruiker, rekening houdend met zowel eindgebruikers als IT-beheerders. Onze ontwerpfilosofie gaat verder dan alleen het inpassen in verouderde, starre en irrelevante security- of accessparadigma's die jaren geleden zijn vastgesteld, en richt zich in plaats daarvan op het oplossen van real-life zakelijke gebruikerssituaties.

Het doel van onze architectuur, waar we hieronder dieper op ingaan, is om een allesomvattende en veilige omgeving te bieden voor werknemers, freelancers en partners om overal te werken, waarbij naadloze toegang tot particuliere en openbare bronnen en diensten wordt gegarandeerd.

De staat van remote access vandaag

De moeilijkheden bij toegangsbeheer zijn terug te voeren op een eenvoudige oorzaak. Veel organisaties vertrouwen op een lappendeken van losgekoppelde puntoplossingen om aan hun toegangsbehoeften te voldoen. Deze mix omvat identity management, remote management en access-systemen, VPNs, firewalls en secret vaults - allemaal losjes geïntegreerd. Deze aanpak brengt verschillende uitdagingen met zich mee en vergroot de frustratie die gepaard gaat met access-management.

Fragmentatie leidt tot complexiteit en onzekerheid

Een grote boosdoener achter de huidige staat van de markt op het gebied van toegang is het gebrek aan integratie en cohesie tussen deze ongelijksoortige componenten. Elke oplossing werkt onafhankelijk, met beperkt zicht op de volledige accesscontext. Een remote accesstool heeft bijvoorbeeld vaak niet de volledige kennis van gebruikersrechten die zijn opgeslagen in het identitymanagementsysteem, of de device- en netwerksecuritystatus waarop toezicht wordt gehouden door endpointmanagementsystemen. Deze gefragmenteerde aanpak leidt tot een gebrek aan alomvattend begrip en controle over toegangsverzoeken.

Bovendien belemmert het losgekoppelde karakter van deze puntoplossingen naadloze gebruikerservaringen. Gebruikers komen vaak meerdere inlogprompts, vervelende authenticatiestappen en verwarring over hun toegangsrechten en beschikbare bronnen tegen. Dit resulteert in een verre van optimale gebruikerservaring die de productiviteit en tevredenheid belemmert.

Het geïsoleerde karakter van deze puntoplossingen leidt ook tot onvolledige securitymaatregelen. Elk onderdeel werkt alleen, wat de handhaving van een consistent securitybeleid en de implementatie van robuuste securitycontroles in het hele accesslandschap bemoeilijkt. Dit stelt organisaties bloot aan securityproblemen en compliancerisico's.

Al deze afzonderlijke oplossingen in de lucht houden veroorzaakt hoofdpijn

Naast deze uitdagingen zorgen de handmatige taken die gepaard gaan met het beheer van een groot aantal tools voor onnodige complexiteit voor IT-beheerders. Hun dagen worden belast met de noodzaak om met meerdere tools te werken, repetitieve taken uit te voeren en workflows handmatig te integreren om aan toegangsbehoeften te voldoen. Deze handmatige inspanning is tijdrovend, foutgevoelig en inefficiënt. Voor kleine en middelgrote bedrijven met gestroomlijnde IT-teams legt dit een extra druk op de middelen.

Om deze hindernissen te overwinnen en het toegangsbeheer voor het digitale tijdperk te moderniseren, is een greenfield-aanpak vereist. Organisaties moeten overstappen van een verouderde 'best-of-breed'-benadering die is opgebouwd rond geïsoleerde technologieën naar een geïntegreerde en uniforme oplossing. De ideale oplossing moet naadloze integratie, uitgebreide zichtbaarheid en centrale controle over toegangsbeheer bieden, zodat zowel beveiliging als gebruikerservaring prioriteit krijgen.

De toekomst van remote access: de silovrije architectuur van Splashtop

Splashtop Secure Workspace hanteert een alomvattende aanpak om de moeilijke problemen met toegangsbeheer aan te pakken. Onze architectuur houdt zorgvuldig rekening met de vele factoren die een rol spelen bij het verlenen van toegang. Wanneer een gebruiker met succes verbinding maakt, betekent dit dat hij over de juiste identiteit, rechten, apparaatcompliance, netwerken en gevalideerde inloggegevens beschikt voor de doelresource of -service. Deze elementen zijn met elkaar verbonden en vormen de basis van het uniforme toegangsmanagementsysteem van Splashtop Secure Workspace.

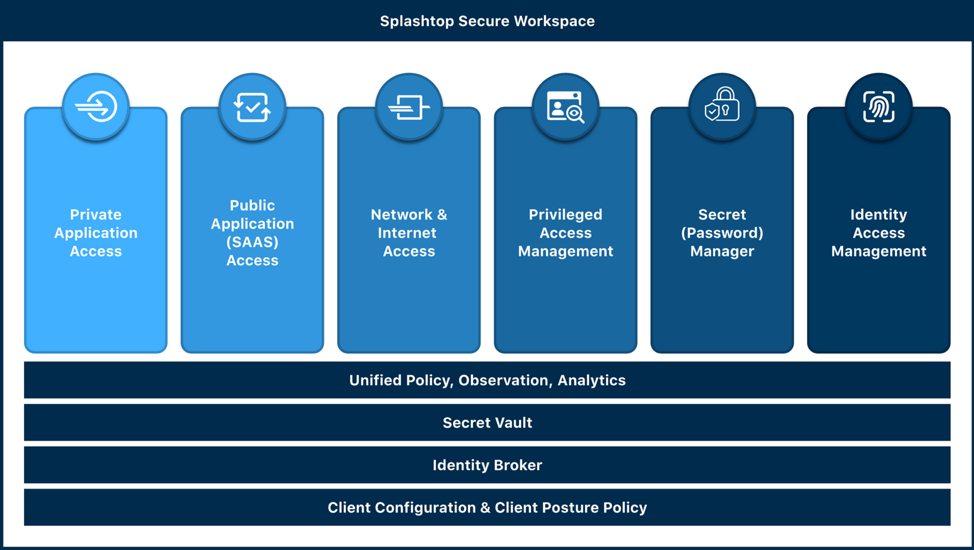

Het bovenstaande is een weergave van de componenten die samen de holistische architectuur van Splashtop vormen. In de komende weken zullen we meer in detail uitleggen hoe deze componenten samenwerken om makkelijk een naadloze veilige toegang mogelijk te maken.

De Splashtop Secure Workspace-architectuur zorgt ervoor dat deze basislagen - identiteit, apparaat, netwerken en geheimen - met elkaar verbonden zijn. Deze samenhang zorgt voor een volledig en contextueel begrip van toegangsverzoeken in een bepaald scenario.

Wanneer een gebruiker bijvoorbeeld om toegang vraagt, kan het systeem hun identiteit en machtigingen evalueren die zijn opgeslagen in het identiteitsmanagementsysteem, de securitystatus van het apparaat beheerd door het endpointmanagementsysteem en de status van de netwerkbeveiliging. Dit diepgaande begrip van de toegangscontext maakt de weg vrij voor effectievere en veiligere beslissingen over toegangscontrole.

Het onderling verbonden karakter van de holistische architectuur van Splashtop biedt hierdoor tal van voordelen. Het creëert een omgeving die gebruikerservaringen verbetert, uitzonderlijke prestaties levert en continue toegang biedt aan werknemers, ongeacht hun locatie. Gebruikers kunnen tijdens hun werk genieten van rijke en hoogwaardige ervaringen.

Bovendien stelt de architectuur organisaties in staat om robuuste securitymaatregelen af te dwingen, waaronder end-to-end Zero Trust-principes en voorwaardelijke toegangscontroles. Dit vergemakkelijkt naadloze en veilige toegang tot alle applicaties, of ze zich nu on-premise of in de cloud bevinden, of SaaS-gebaseerd zijn.

Als gevolg hiervan profiteren organisaties van een uitgebreid en zeer effectief securityraamwerk dat gebruikers in staat stelt om met vertrouwen toegang te krijgen tot elke applicatie vanaf elk apparaat.

Hou ons in de gaten voor Splashtop Secure Workspace Real-life applicaties

Dat rondt ons eerste blogbericht af, waarin we onze nieuwe aanpak voor veilige toegang introduceren. Mijn volgende bericht zal verder ingaan op hoe deze architectuur veelvoorkomende pijnpunten en accessuitdagingen oplost. Meer daarover volgt binnenkort!

Bekijk tot die tijd onze Splashtop Secure Workspace-pagina en schrijf u in voor onze early-access wachtlijst.

Bekijk ook de nieuwere blogs in deze serie: Veilige toegang transformeren: Toepassingen in de praktijk van Splashtop Secure Workspace en De Splashtop Secure Workspace Beheerderservaring.