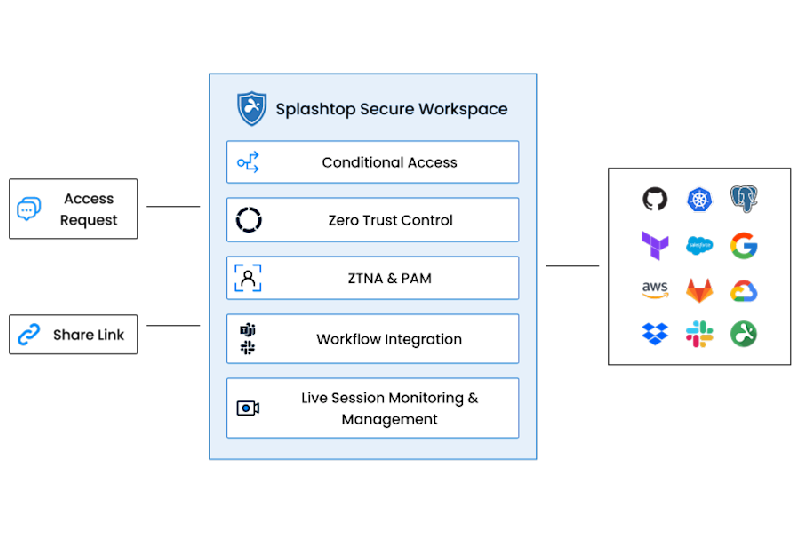

Accesso sicuro di terze parti

Flessibilità e rapidità nelle operazioni di onboarding e offboarding di lavoratori temporanei, appaltatori e fornitori.

Accesso agentless

Consente agli utenti di terze parti di connettersi ad applicazioni, risorse o endpoint senza installare software aggiuntivi.

Supporta i protocolli più diffusi come RDP, SSH e applicazioni web, rendendo l'accesso semplice e indipendente dal dispositivo.

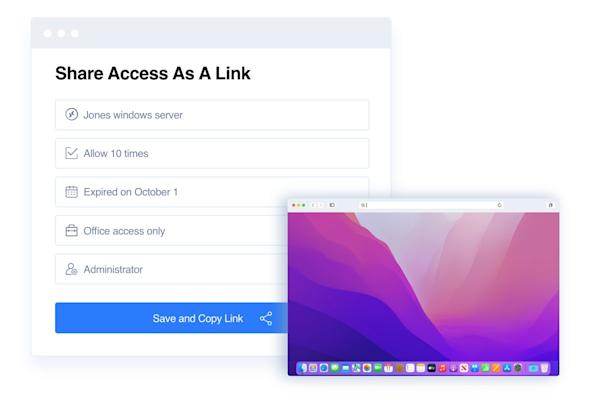

Accesso JIT (Just-In-Time)

Abilita un accesso sicuro e con vincoli di tempo a risorse specifiche tramite link condivisibili senza condividere le credenziali degli amministratori, riducendo così i rischi di furto delle credenziali.

Applica il privilegio minimo, aderisce alle politiche di sicurezza e revoca automaticamente l'accesso dopo la scadenza per ridurre al minimo i rischi.

Accesso on demand

Si integra con strumenti di collaborazione come Microsoft Teams e Slack per semplificare le richieste di accesso.

Avvisami singoli utenti o canali in tempo reale, consentendo agli amministratori o ai manager di approvare o rifiutare le richieste direttamente all'interno di queste piattaforme.

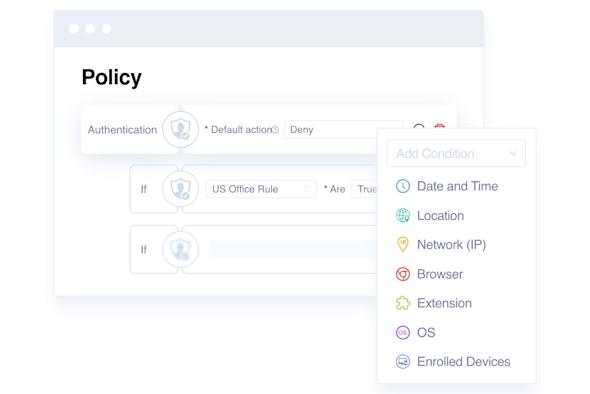

Controllo granulare degli accessi

Offre l'accesso basato sulle politiche a risorse specifiche, garantendo che gli utenti di terze parti abbiano accesso solo a ciò di cui hanno bisogno.

Implementa il principio del privilegio minimo, riducendo i rischi di sicurezza associati agli accessi troppo ampi.

Monitoraggio e registrazione delle sessioni

Fornisce monitoraggio in tempo reale, conclusione e registrazione delle attività degli utenti durante le sessioni remote, migliorando la visibilità e la responsabilità.

Abilita riproduzioni sicure per la risoluzione dei problemi, analisi di sicurezza o formazione.

Isolamento del browser remoto (RBI)

Garantisce una navigazione sicura per gli utenti di terze parti che accedono alle applicazioni SaaS o alle risorse interne sensibili, prevenendo fughe di dati e accessi non autorizzati.

Isola le sessioni del browser per proteggerle da malware, phishing e altre minacce basate sul web, proteggendo i dati sensibili dell'organizzazione.

Collegamento per la condivisione dell'applicazione "Just-In-Time"

Consenti l'accesso tramite un collegamento sicuro facile da usare.

Accesso condizionale

Imposta criteri per l'accesso condizionato in base all'orario, alla posizione, alle caratteristiche del dispositivo e altro ancora.

Garantire l'accesso di terze parti: l'approccio Just-In-Time di Splashtop

Nel mondo dell'IT, la necessità di concedere l'accesso a terze parti è innegabile, ma introduce rischi per la sicurezza informatica che non possono essere ignorati.

Come semplificare l'accesso sicuro per terze parti e utenti temporanei

Nell'ambiente aziendale interconnesso di oggi, la collaborazione con soggetti esterni come venditori, appaltatori, partner e fornitori è la norma.

Acquisire padronanza sulla sicurezza delle app web con Splashtop Secure Workspace

Oggi, le organizzazioni svolgono sempre più lavoro da remoto, si spostano verso sistemi basati su cloud e collaborano con appaltatori esterni nel corso delle loro attività.

Video tutorial: Condivisione temporanea degli accessi e controllo delle sessioni

Questo video è una panoramica dell'accesso sicuro e del controllo della condivisione di Secure Workspace.

Video tutorial: Accesso agentless e BYOD

Questo video è una panoramica del portale web di Secure Workspace, e mostra come i manager IT possono utilizzare il launcher delle applicazioni all-in-one per avviare un'applicazione RDP e VNC.