Les agences de cybersécurité du monde entier mettent en garde les organisations contre la menace accrue de cyberattaques. Découvrez comment protéger votre organisation.

Partout dans le monde, les agences de cybersécurité mettent en garde les organisations privées et publiques contre la menace accrue d'attaques par ransomware et d'autres attaques ciblées suite à la crise en Ukraine. Le Centre national de cybersécurité du Royaume-Uni (NCSC-UK) considère les ransomwares comme la menace la plus courante, en particulier pour le secteur de l'éducation.

En raison de la guerre entre la Russie et l'Ukraine, Australie, le Royaume-Uni et les États-Unis ont publié un avis commun qui souligne la menace accrue et mondialisée des attaques par ransomware contre les organisations gérant des infrastructures critiques. En outre, la Cybersecurity and Infrastructure Security Agency (CISA), le Federal Bureau of Investigation (FBI) et la National Security Agency (NSA) des États-Unis, ainsi que le National Cyber Security Centre (NCSC-UK) du Royaume-Uni, ont mis en garde plusieurs secteurs, dont l'éducation, les services financiers et la santé.

Les agences ont mentionné tout particulièrement l'accès initial aux réseaux par des attaques de phishing visant à voler des informations d'identification, ainsi que le vol d'informations d'identification du protocole de bureau à distance et les attaques par force brute visant à deviner les informations d'identification.

Ce qui fait de la guerre entre la Russie et l’Ukraine le point de mire, c’est que les pirates russes ont été au centre de certaines des cyberattaques les plus importantes et les plus notoires de ces dernières années, notamment l’attaque SolarWinds qui a touché plusieurs agences gouvernementales en 2020. En effet, les agences américaines ont émis un avertissement spécifique à la Russie à l’intention des dirigeants des principales banques américaines il y a tout juste deux semaines. Suite aux récents développements autour de l’Ukraine, Reuters rapporte que le NCSC du Royaume-Uni a demandé aux organisations britanniques de « renforcer leurs défenses en ligne ».

Votre organisation est-elle vraiment en danger ?

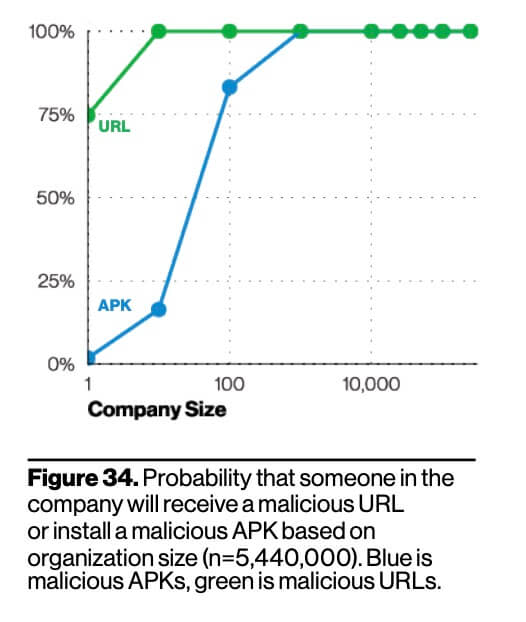

De nombreuses organisations américaines et européennes (en particulier les petites et moyennes entreprises) ont ignoré ou n’ont pas fait grand-chose pour se préparer à la lumière des avertissements passés. Le rapport de Verizon concernant les enquêtes sur les violations de données en 2021 prouve qu’il existe 100 % de chances que les collaborateurs de votre organisation soient visés par une cyberattaque si celle-ci compte 100 employés ou plus.

Votre risque est encore plus grand si, quelque part dans votre supply chain ou parmi vos partenariats métier (voire les partenaires de vos partenaires), il existe une organisation associée à l’Ukraine. Le 22 février 2022, les analystes de S&P Global Ratings ont signalé « un risque accru de cyberattaques contre l’Ukraine... qui pourrait avoir des répercussions sur les entreprises, les gouvernements et d’autres parties dans la région et au-delà ». Les analystes ont souligné que, partout dans le monde, les entreprises ayant « des liens avec des systèmes ukrainiens pourraient être utilisées comme point de pivot pour atteindre d’autres cibles », selon CNN.

La semaine dernière, la société de cybersécurité ESET a annoncé sur Twitter la découverte d'un nouveau logiciel malveillant de type « wiper » (qui efface les données) visant des organisations ukrainiennes. Ce type de malware tente d'effacer les données des systèmes attaqués.

Source : @ESETresearch

Votre assurance couvre peut-être les cyberattaques, mais couvrira-t-elle les « actes de guerre » ?

Lorsque le logiciel malveillant NotPetya a infecté des ordinateurs dans le monde entier en 2017, il a commencé par infecter des organisations ukrainiennes avant de se propager rapidement. Peu après, le danois Maersk A/S, l'américain Merck et le britannique WPP PLC ont tous été touchés. Les attaques ont causé au total près de 10 milliards de dollars de dommages et ont été attribuées au GRU, la direction générale des renseignements des forces armées russes.

L'une des attaques les plus lourdes de conséquences (et pas encore résolue) de NotPetya concerne Mondelez International. Mondelez est une multinationale de l'agroalimentaire dont le siège est à Chicago et qui fabrique des snacks très appréciés tels que les biscuits Oreos et Triscuits. NotPetya a infecté les systèmes informatiques de Mondelez, perturbant les systèmes de messagerie, l'accès aux fichiers et la logistique de l'entreprise pendant des semaines. Après l'incident, Mondelez a déposé une demande d'indemnisation auprès de son assurance, qui a été rapidement refusée au motif que l'assureur ne couvre pas les dommages causés par la guerre. Le cas de Mondelez n'est toujours pas résolu.

Merck a porté une affaire similaire devant les tribunaux et a gagné. La Cour suprême du New Jersey a statué que leur assureur ne pouvait pas « invoquer l'exclusion des faits de guerre car le langage de la guerre est censé s'appliquer aux conflits armés » selon Bloomberg Law. Cet arrêt pourrait « obliger les polices d'assurance à poser plus clairement la responsabilité des retombées des cyberattaques menées par des États-nations ».

Entre-temps, Mondelez a créé une nouvelle initiative de sensibilisation à la sécurité pour éviter de futures cyberattaques.

Les mesures spécifiques que votre équipe informatique peut prendre pour se préparer

Il est important de noter que la CISA stipule que « toutes les organisations, quelle que soit leur taille, doivent adopter une position renforcée en matière de cybersécurité et de protection de leurs actifs les plus critiques. Chaque organisation, quelle que soit sa taille, doit être prête à répondre à une cyberactivité perturbatrice ». Alors, que pouvez-vous faire ? À titre de recommandation, la CISA a dressé une liste d'actions que vous pouvez mettre en place pour renforcer votre position en matière de cybersécurité.

Prévention des intrusions

Bien entendu, la CISA commence par recommander des mesures visant à éviter que la cyberintrusion n'ait lieu. Cela est logique, car toutes les actions ultérieures en matière de cybersécurité (y compris les analyses post-intrusion, la réponse et le confinement) ne seront pas nécessaires si les intrusions sont évitées dès le départ. Dans cette optique, voici les cinq mesures que la CISA recommande de prendre dès maintenant pour « réduire la probabilité d'une cyberintrusion dommageable » :

Vérifiez que tous les accès à distance au réseau de l'organisation et les accès privilégiés ou administratifs nécessitent une authentification multifactorielle.

Assurez-vous que les logiciels sont à jour, en donnant la priorité aux mises à jour qui traitent les vulnérabilités connues et exploitées que la CISA a identifiées.

Vérifiez que le personnel informatique de l'organisation a désactivé tous les ports et protocoles qui ne sont pas essentiels aux activités de l'organisation.

Si l’organisation utilise des services cloud, assurez-vous que le service informatique a examiné et mis en œuvre les contrôles rigoureux conseillés par la CISA.

Si votre organisation est une organisation gérant des infrastructures critiques (secteur privé ou public) ou un gouvernement fédéral, étatique, local, tribal ou territorial, vous pouvez vous inscrire aux services gratuits d'hygiène informatique de la CISA, dont la recherche de vulnérabilités, pour réduire votre exposition aux menaces.

Détection des menaces

La deuxième série de recommandations de la CISA porte sur la détection des menaces d'intrusion comme moyen d'éviter d'être compromis. Là encore, les recommandations de la CISA sont, mot pour mot, les suivantes :

Veillez à ce que le personnel chargé de la cybersécurité et de l'informatique s'attache à identifier et à évaluer rapidement tout comportement inattendu ou inhabituel sur le réseau. Activez la journalisation afin de pouvoir mieux analyser les problèmes ou les événements.

Vérifiez que l’ensemble du réseau de l’organisation est protégé par un logiciel antivirus/antimalware et que les signatures de ces outils sont à jour.

Si vous travaillez avec des organisations ukrainiennes, veillez à surveiller, inspecter et isoler le trafic en provenance de ces organisations ; examinez attentivement les contrôles d'accès à ce trafic.

La journalisation est essentielle pour enquêter rapidement sur les problèmes et les événements. Vous seriez surpris de constater que de nombreuses solutions populaires d'accès et de support à distance ne sont pas en mesure de fournir des données de journalisation rapides et significatives, c.-à-d. des données qui précisent qui accède réellement à la solution d'accès/de support à distance, quand, depuis quel endroit, pendant combien de temps, etc. Une journalisation robuste, entre autres formes d'autorisation et d'audit, peut minimiser votre responsabilité en cas de piratage.

Pour consulter l’ensemble des recommandations de la CISA, notamment sur la manière de préparer une réponse à une intrusion et de devenir résilient face à un cyberincident destructeur, rendez-vous sur la page « Shields Up » de la CISA consacrée à la crise entre la Russie et l’Ukraine.