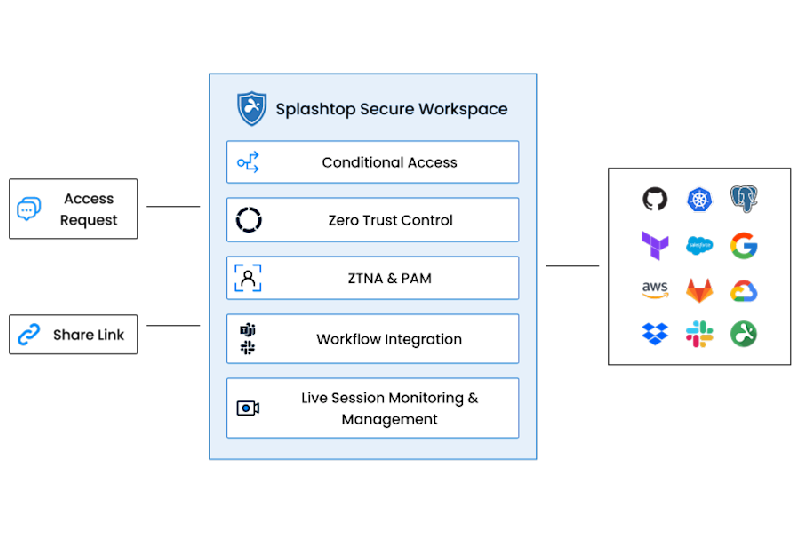

Sicherer Zugriff von Drittanbietern

Flexibles und schnelles Onboarding und Offboarding von Zeitarbeitskräften, Vertragspartnern und Auftragnehmern.

Zugriff ohne Agent

Ermöglicht es Drittanbietern, eine Verbindung zu Anwendungen, Ressourcen oder Endpunkten herzustellen, ohne zusätzliche Software installieren zu müssen.

Unterstützt gängige Protokolle wie RDP, SSH und Webanwendungen und macht den Zugriff nahtlos und geräteunabhängig.

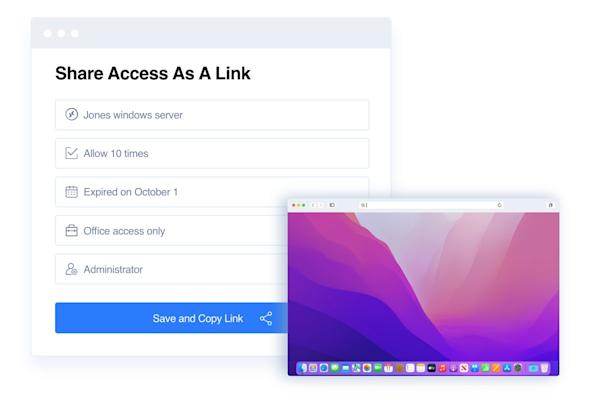

Just-In-Time-Zugriff (JIT)

Ermöglicht den sicheren, zeitgebundenen Zugriff auf bestimmte Ressourcen über gemeinsam nutzbare Links, ohne dass Administratoranmeldeinformationen weitergegeben werden müssen, wodurch das Risiko des Diebstahls von Anmeldeinformationen reduziert wird.

Erzwingt die geringsten Rechte, hält sich an Sicherheitsrichtlinien und widerruft den Zugriff nach Ablauf automatisch, um das Risiko zu minimieren.

On-Demand-Zugriff

Integriert mit Kollaborationstools wie Microsoft Teams und Slack, um Zugriffsanfragen zu rationalisieren.

Benachrichtigt Einzelpersonen oder Kanäle in Echtzeit, sodass Administratoren oder Manager Anfragen direkt auf diesen Plattformen genehmigen oder ablehnen können.

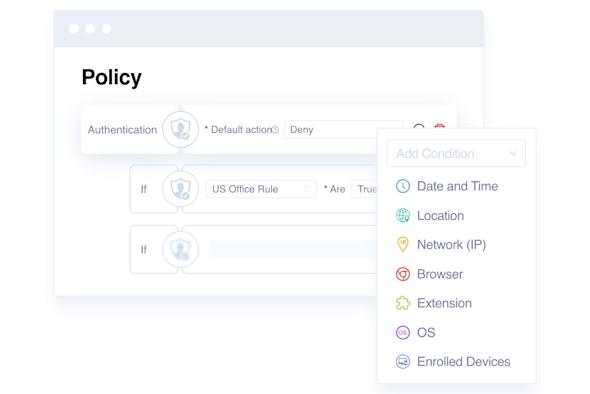

Granulare Zugriffskontrolle

Bietet richtliniengesteuerten Zugriff auf bestimmte Ressourcen und stellt sicher, dass Drittanbieter nur auf das Notwendige zugreifen.

Implementiert das Prinzip der geringsten Rechte, wodurch die Sicherheitsrisiken im Zusammenhang mit einem breiten Zugriff reduziert werden.

Sitzungsüberwachung und -aufzeichnung

Bietet Echtzeit-Überwachung, Beendigung und Aufzeichnung von Benutzeraktivitäten während Remote-Sitzungen und verbessert so die Transparenz und Verantwortlichkeit.

Ermöglicht die sichere Wiedergabe für Fehlerbehebungen, Sicherheitsanalysen oder Schulungen.

Remote Browser Isolation (RBI)

Gewährleistet sicheres Browsen für Drittbenutzer, die auf SaaS-Anwendungen oder sensible interne Ressourcen zugreifen, und verhindert so Datenlecks und unbefugten Zugriff.

Isoliert Browsersitzungen zum Schutz vor Malware, Phishing und anderen webbasierten Bedrohungen und schützt sensible Unternehmensdaten.

„Just-In-Time“-Link teilen

Gewähre Zugriff über einen benutzerfreundlichen, sicheren Link.

Bedingter Zugang (Conditional Access)

Richte Richtlinien für bedingten Zugriff basierend auf Zeit, Standort, Gerätestatus und mehr ein!

Sicherung des Zugriffs durch Dritte: Der Just-in-Time-Ansatz von Splashtop

In der Welt der IT ist die Notwendigkeit des Zugriffs durch Dritte unbestreitbar, aber sie birgt auch Risiken für die Cybersicherheit, die nicht von der Hand zu weisen sind.

So vereinfachst du den sicheren Zugriff für Dritte und temporäre Benutzer

Im heutigen vernetzten Geschäftsumfeld ist die Zusammenarbeit mit externen Parteien wie Anbietern, Auftragnehmern, Partnern und Lieferanten die Norm.

Web-App-Sicherheit mit Splashtop Secure Workspace meistern

Heute arbeiten Unternehmen zunehmend per Fernzugriff, stellen auf cloudbasierte Systeme um und kooperieren im Laufe der Geschäftstätigkeit mit externen Auftragnehmern.

Tutorial-Video: Temporäre Zugriffsfreigabe und Sitzungssteuerung

Dieses Video gibt einen Überblick über die sichere Zugriffs- und Freigabesteuerung von Secure Workspace.

Tutorial Video: Agentenloser und BYOD-Zugang

Dieses Video gibt einen Überblick über das Secure Workspace Web Portal und zeigt, wie IT-Manager diesen All-in-One Application Launcher nutzen können, um eine RDP- und VNC-Anwendung zu starten.