全球網絡安全機構正在警告組織網絡攻擊的威脅日益增加。 瞭解如何保護您的組織。

在全球範圍內,網絡安全機構正在警告私營和公共部門組織,勒索軟件攻擊和其他針對性攻擊的威脅日益增加,源自烏克蘭的危機。 英國國家網絡安全中心(NCSC-UK)稱勒索軟件是最普遍的威脅,尤其是對教育行業而言。

為應對俄烏戰爭,澳大利亞、英國和美國發布了聯合諮詢,強調勒索軟件攻擊對關鍵基礎設施組織的全球化威脅日益嚴重。 此外,網絡安全和基礎設施安全局(CISA),聯邦調查局(FBI)和美國國家安全局(NSA)以及英國國家網絡安全中心(NCSC-UK)宣布了多個行業,包括教育,金融服務和醫療保健。

這些機構強調了通過網絡釣魚攻擊對網絡的初始訪問,以竊取憑據以及遠程桌面協議憑據盜竊和暴力攻擊以猜測憑據。

使俄羅斯-烏克蘭戰爭成為焦點的原因在於,俄羅斯黑客一直處於近年來一些最大,最臭名昭著的網絡攻擊的中心,包括 2020 年影響多個政府機構的 SolarWinds 攻擊。 實際上,兩週前,美國機構向美國主要銀行的高管發出了針對俄羅斯的警告。 在烏克蘭的最新發展之後,路透社報導稱,英國的 NCSC 指示英國組織加"強其在線防禦措施。"

您的組織真的有風險嗎?

資料來源: 威瑞森的 2021 年數據洩露調查報告

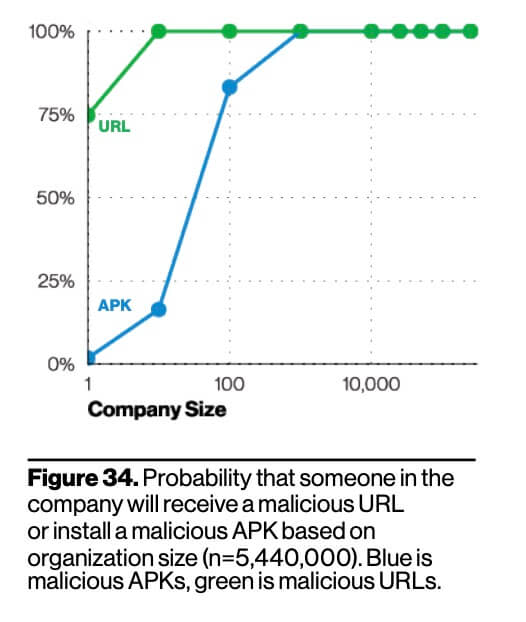

許多美國和歐洲組織(尤其是中小型企業)根據過去的警告而忽略或沒有做好準備。 Verizon 2021 數據洩露調查報告證明,如果您的組織擁有 100 名或更多員工,則您組織的員工有 100% 的機會受到網絡攻擊的目標。

如果您的供應鏈或業務合作夥伴(甚至合作夥伴的合作夥伴)中的某個地方存在烏克蘭相關組織,您的風險甚至更大。 2022 年 2 月 22 日,S& P Global 評級的分析師標記"了對烏克蘭的網絡攻擊風險增加... 這可能會為該地區及其他地區的企業,政府和其他各方產生擊倒影響。" 分析師指出,根據 CNN 的數據,世界各地擁有「與烏克蘭系統的聯繫可能被用作其他目標的樞軸點」。

就在上週,網絡安全公司 ESET 在推特上發布了針對烏克蘭組織的新「刮水器」惡意軟件的發現。 Wiper 試圖從任何其妥協的系統中刪除數據。

資料來源: @ESETresearch

您的保險可能會承保網絡攻擊,但它會涵蓋「戰爭行為」嗎?

當 NotPetya 惡意軟件感染全球的計算機在 2017 年,它開始感染烏克蘭組織,然後迅速傳播。 不久,丹麥的馬士基 A/S,美國默克和英國的 WPP PLC 都受到了影響。 總體而言,這次襲擊造成了近 100 億美元的損失,歸因於 GRU,俄羅斯武裝部隊的主要情報局。

其中一個最相應的 (和尚未解決) 遺產 NotPetya 中心在蒙德利茲國際. Mondelez 是一家總部位於芝加哥的跨國食品公司,生產奧利奧斯和 Triscuits 以及其他受歡迎的零食。 NotPetya 感染了 Mondelez 的計算機系統,擾亂了公司的電子郵件系統,文件訪問和物流數週。 在塵埃因襲擊而解決之後,Mondelez 提出了賠償保險索賠,基於保險公司不承保戰爭造成的損害賠償,該索賠被立即拒絕。 蒙德利茲的案件仍未解決。

默克向法庭帶來了類似的案件並贏得了勝利。 根據彭博社法律,新澤西州最高法院裁定,他們的保險公司不能「聲稱戰爭排除,因為它的語言意味著適用於武裝衝突」。 這項裁決可能「強制保險政策更清楚地面對民族國家網絡攻擊的後果的責任。」

與此同時,Mondelez 開發了一項新的安全意識計劃,以幫助防止未來的網絡攻擊。

IT 團隊可以採取的特定動作來準備

重要的是要注意,CISA 表示:「在網絡安全和保護其最關鍵的資產方面,所有組織(無論規模大小)都應該採取更高的姿勢... 每個組織(大型和小型)都必須做好應對破壞性網絡活動的準備。」 那麼,你能做什麼? CISA 列出了一系列建議的行動,您可以按照這些措施來提高您的網絡安全態勢。

入侵避免

答案是肯定的, CISA 首先推薦步驟,以避免網絡入侵開始. 鑑於入侵避免可以抵消所有後續網絡安全行動(包括入侵後取證,響應和遏制)的需求,這是有道理的。 考慮到這一點,以下是 CISA 說您現在應該做的五件事以「減少破壞性網絡入侵的可能性」:

驗證對組織網路的所有遠端存取以及特權或管理存取都需要多因素驗證。

確保軟體為最新版本,以優先執行更新,進而化解 CISA 指出已知遭到惡意利用的漏洞。

確認組織的 IT 人員已停用所有商業用途並非必要的連接埠和通訊協定。

如果組織使用的是雲端服務,請確認 IT 人員已詳閱並執行 CISA 指引所列的強大控制

如果您的組織是重要的基礎設施組織(私人或公共部門)或聯邦,州,地方,部落或領土政府,則可以註冊 CISA 的免費網絡衛生服務,包括漏洞掃描,以幫助減少受到威脅的風險。

威脅偵測

CISA 的第二套建議著重於入侵威脅檢測,以防止受到破壞。 再次, 字換句 CISA 建議如下:

確保網絡安全/IT 人員專注於識別和快速評估任何意外或不尋常的網絡行為。 啟用記錄功能,以便更好地調查問題或事件。

確認組織的整個網路均受防毒/反惡意程式碼軟體保護,並且這些工具中的簽章已更新。

如果與烏克蘭組織合作,請格外小心監控、檢查和隔離這些組織的流量;請仔細檢查該流量的存取控制。

記錄對於及早調查問題和事件至關重要。 您可能會驚訝地發現許多流行的遠端存取/支持解決方案缺乏提供快速且有意義的日誌數據的能力。 指定誰實際訪問遠程訪問/支持解決方案的數據,何時,從何處,多長時間等其他形式的授權和審計之間的強大日誌記錄可以最大限度地減少您在黑客攻擊的情況下的責任。

有關完整的 CISA 建議,包括如何準備入侵響應並適應破壞性的網絡事件,請訪問 CISA 在俄羅斯-烏克蘭危機上的 Shields Up 頁面。