Onze klanten blij maken en beschermen: gedachten van Mark

Op 19 maart 2021 meldde computergigant Acer dat het was getroffen door een megahoge ransomware-eis van $50 miljoen. En, hoewel de hoogte van het losgeld enorm was, is het feit dat een bedrijf wordt getroffen door een ransomware-eis tegenwoordig niet meer heel bijzonder.

Grote en kleine bedrijven zijn al slachtoffer geweest van ransomware. Cybercriminelen gebruiken schadelijke software om te voorkomen dat een bedrijf nog toegang heeft tot zijn data, computers of netwerk, tenzij ze een flinke vergoeding betalen.

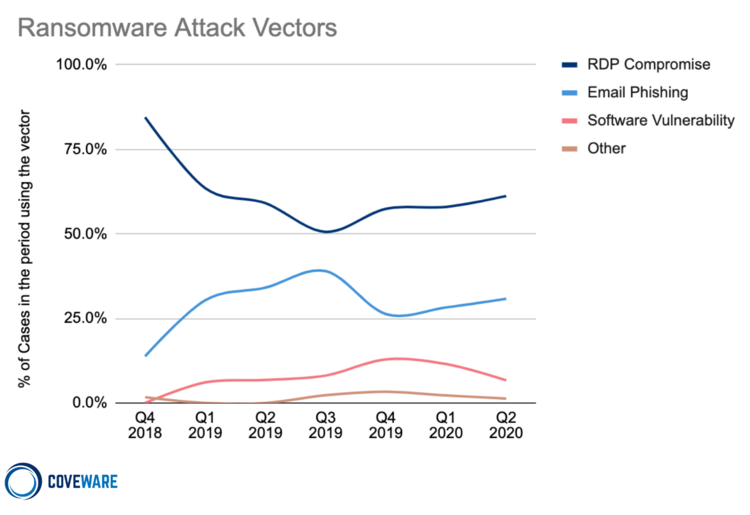

Als CEO van een leverancier van remote access en remote supportoplossingen ben ik me zeer bewust van de regelmatig gemelde verbanden tussen Virtual Private Networks (VPN's), Remote Desktop Protocol (RDP) en ransomware. De belangrijkste exploits die door ransomware-bendes worden gebruikt, zijn VPN-bugs, maar RDP is nog steeds het minst veilig, Zoals uiteengezet in een ZDNet-artikel, stellen rapporten van Coveware, Emsisoft en Recorded Future “RDP duidelijk als de meest populaire inbraakvector en de bron van de meeste ransomware-incidenten in 2020.”

De bezorgdheid over ransomware is toegenomen tijdens de COVID-19 pandemie, nu zoveel werknemers thuis werken. Wereldwijd accountantskantoor KPMG rapporteerde bewijs dat "werken op afstand het risico op een succesvolle ransomware-aanval aanzienlijk verhoogt... door een combinatie van zwakkere controles op IT thuis en een grotere kans dat gebruikers op COVID-19 gethematiseerde ransomware lok e-mails klikken gezien de angstniveaus."

In juni 2020 heeft het Department of Homeland Security een waarschuwing afgegeven over een toename van ransomware gericht op bedrijven die afhankelijk zijn van RDP en VPN voor remote access.

Gelukkig voor Splashtop-klanten is Splashtop ontworpen met een zero trust security framework in gedachten, de nieuwste industry-standard benadering, die betekent dat je niets vertrouwt en alles verifieert. Wij zijn van mening dat zero trust het tij van ransomware-aanvallen kan helpen keren.

Hoe Splashtop Ransomware helpt voorkomen

Hoewel cyberbedreigingen steeds geavanceerder worden, volgen hier enkele manieren waarop Splashtop-producten de kans op ransomware helpen te verminderen:

Automatiseer beveiligingsupdates en -patches — De huidige VPN's en RDP's vereisen allemaal handmatige patching, en omdat VPN's 24/7 actief zijn, zullen IT-professionals en MSPs ze minder snel up-to-date houden. Het enige dat een hacker nodig heeft, is een moment van onoplettendheid om een kwetsbaarheid uit te buiten. Splashtop automatiseert updates voor al onze endpoints en cloud infrastructuur.

Ondersteuning van apparaatauthenticatie - In tegenstelling tot de meeste VPN's, die zelden zijn geconfigureerd om apparaatauthenticatie te ondersteunen, wordt Splashtop automatisch geconfigureerd om elk nieuw apparaat dat probeert een remote access-sessie tot stand te brengen, te authenticeren. IT-teams kunnen ook voorkomen dat remote access-gebruikers nieuwe apparaten toevoegen.

Dwing multi-factor-authenticatie (MFA) en Single Sign-On (SSO) af - Identiteitsverificatie is een kernonderdeel van het zero trust-framework en Splashtop ondersteunt zowel MFA als SSO. Ons Splashtop Enterprise-product biedt SSO/SAML-integratie (security assertion markup language) met Active Directory (AD), Active Directory Federation Services (ADFS), Okta en andere directoryservices. Via directoryservices kunnen IT/MSPs ook wachtwoordbeleid afdwingen, zoals wachtwoordsterkte en wachtwoordrotatie.

Bied sessie-opnames en sessielogs — Splashtop biedt uitgebreide sessielogs en opnamefuncties. Zoals gewenst, integreert Splashtop Enterprise ook met Security Information and Event Management (SIEM) voor gecentraliseerde logging.

Bied endpointsecurity - Splashtop werkt samen met Bitdefender en Webroot om verbeterde endpointsecuritymogelijkheden te bieden voor klanten die een extra beschermingslaag willen.

Sinds het begin van de coronacrisis hebben veel bedrijven zich tot VPN en RDP gewend om op afstand te kunnen werken, waardoor ze werden blootgesteld aan toenemende cyberdreigingen. In de afgelopen jaren hebben Gartner en andere security-experts bedrijven VPN-toegang op netwerkniveau afgeraden. Beter is het om over te stappen op identiteitsgebaseerde remote access-oplossingen op applicatieniveau die een zero trust-framework gebruiken.

Splashtop's cloud-first, cloud-native veilige remote access-oplossing is ontworpen om het post-coronatijdperk van werken vanaf elke locatie te ondersteunen.

Splashtop houdt voortdurend de nieuwste cyberdreigingen in het oog en we zijn vastbesloten miljoenen te investeren om ervoor te zorgen dat onze klanten goed beschermd zijn. Onlangs hebben we een Security Adviesraad gevormd en een Security Bulletin gelanceerd om IT-professionals en MSPs te helpen op de hoogte te blijven van de nieuwste kwetsbaarheden.

Lees meer over de remote access security praktijken van Splashtop. Laten we blijven werken aan manieren om ransomware zo zeldzaam mogelijk te maken.