Cybersecuritybureaus over de hele wereld waarschuwen organisaties voor de toegenomen dreiging van cyberaanvallen. Leer hoe u uw organisatie kunt beschermen.

Over de hele wereld waarschuwen cybersecurity-instanties organisaties uit de particuliere en publieke sector voor de verhoogde dreiging van ransomware-aanvallen en andere gerichte aanvallen die voortkomen uit de crisis in Oekraïne. Het Britse National Cyber Security Centre (NCSC-UK) noemt ransomware de meest voorkomende bedreiging, met name voor de onderwijssector.

In reactie op de oorlog tussen Rusland en Oekraïne hebben Australië, het VK en de VS een gezamenlijk advies uitgebracht waarin de verhoogde mondiale dreiging van ransomware-aanvallen op kritieke infrastructuurorganisaties wordt benadrukt. Daarnaast hebben The Cybersecurity and Infrastructure Security Agency (CISA), Federal Bureau of Investigation (FBI) en de National Security Agency (NSA) in de VS, evenals het Britse National Cyber Security Centre (NCSC-UK) meerdere sectoren, waaronder onderwijs, financiële dienstverlening en gezondheidszorg gewaarschuwd.

De agentschappen hebben de eerste toegang tot netwerken via phishing-aanvallen om inloggegevens te stelen, onder de aandacht gebracht, evenals diefstal van inloggegevens voor remote desktopprotocollen en brute force-aanvallen om naar inloggegevens te raden.

Wat de Russisch-Oekraïense oorlog in het middelpunt van de belangstelling plaatst, is dat Russische hackers het hart vormen van enkele van de grootste en beruchtste cyberaanvallen van de afgelopen jaren, waaronder de SolarWinds-aanval die in 2020 meerdere overheidsinstanties trof. Amerikaanse instanties hebben net twee weken geleden een Rusland-waarschuwing afgegeven aan leidinggevenden van grote Amerikaanse banken. Naar aanleiding van recente ontwikkelingen in Oekraïne meldt Reuters dat het Britse NCSC Britse organisaties heeft opgedragen "hun online verdediging te versterken".

Loopt uw organisatie echt risico?

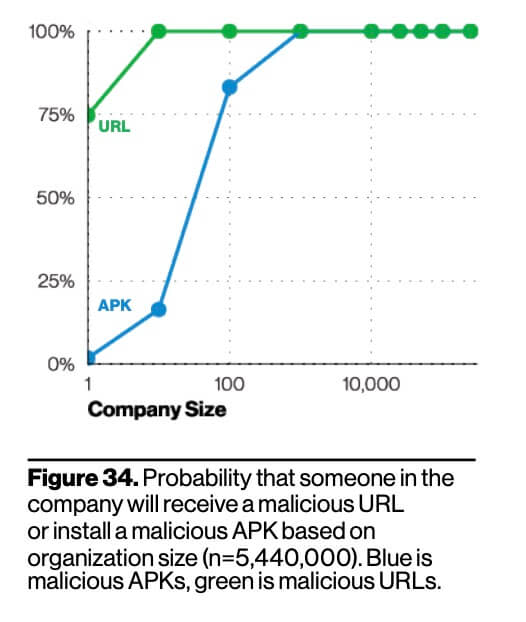

Veel Amerikaanse en Europese organisaties (vooral kleine en middelgrote bedrijven) negeerden eerdere waarschuwingen, of deden weinig om zich voor te bereiden. Het Verizon 2021 Data Breach Investigations Report bewijst dat er 100% kans is dat de werknemers van uw organisatie het doelwit worden van een cyberaanval als uw organisatie 100 of meer werknemers heeft.

Uw risico is nog groter als er zich ergens in uw toeleveringsketen of zakelijke partnerschappen (zelfs partners van uw partners) een met Oekraïne geassocieerde organisatie bevindt. Op 22 februari 2022 signaleerden analisten van S&P Global Ratings "een verhoogd risico van cyberaanvallen op Oekraïne... die gevolgen kunnen hebben voor bedrijven, overheden en andere partijen in de regio en daarbuiten. De analisten wezen erop dat bedrijven over de hele wereld met "verbindingen met Oekraïense systemen kunnen worden gebruikt als een scharnierpunt naar andere doelen", aldus CNN.

Vorige week tweette het cybersecuritybedrijf ESET hun ontdekking van nieuwe "wiper"-malware gericht op Oekraïense organisaties. Wiper probeert gegevens te wissen van elk systeem dat het compromitteert.

Bron: @ESETresearch

Uw verzekering mag dan wel cyberaanvallen dekken, maar worden "oorlogshandelingen" ook gedekt?

Toen de NotPetya-malware in 2017 wereldwijd computers infecteerde, begon het met het infecteren van Oekraïense organisaties en verspreidde het zich daarna snel. Al snel werden Maersk A/S uit Denemarken, Merck uit de VS en WPP PLC uit het VK allemaal getroffen. In totaal veroorzaakten de aanvallen voor bijna $10 miljard aan schade en werden ze toegeschreven aan GRU, het belangrijkste inlichtingendirectoraat van de Russische strijdkrachten.

Een van de meest ingrijpende (en tot nu toe onopgeloste) erfenissen van NotPetya centreert zich rond Mondelez International. Mondelez is een multinationaal voedingsbedrijf met het hoofdkantoor in Chicago dat naast andere populaire snacks, onder meer Oreos en Triscuits maakt. NotPetya infecteerde de computersystemen van Mondelez, waardoor de e-mailsystemen, de bestandstoegang en de logistiek van het bedrijf wekenlang werden verstoord. Nadat het stof was neergedaald over de aanval, diende Mondelez een verzekeringsclaim in voor de schade, die prompt werd afgewezen omdat de verzekeraar schade veroorzaakt door oorlog niet dekt. De zaak van Mondelez blijft tot op de dag van vandaag onopgelost.

Merck bracht een soortgelijke zaak voor de rechtbank en won. Het Hooggerechtshof van New Jersey oordeelde dat hun verzekeraar volgens de Bloomberg-wet geen "aanspraak op oorlogsuitsluiting kon maken, omdat dit bedoeld is om van toepassing te zijn op gewapende conflicten". Deze uitspraak zou "verzekeringspolissen kunnen dwingen om de verantwoordelijkheid voor de gevolgen van cyberaanvallen van nationale staten duidelijker aan te pakken."

Ondertussen heeft Mondelez een nieuw initiatief voor beveiligingsbewustzijn ontwikkeld om toekomstige cyberaanvallen te helpen voorkomen.

Specifieke acties die uw IT-team kan ondernemen om zich voor te bereiden

Het is belangrijk op te merken dat CISA zegt dat “alle organisaties, ongeacht hun grootte, een actievere houding moeten aannemen als het gaat om cyberbeveiliging en het beschermen van hun meest kritieke activa... Elke organisatie, groot en klein, moet voorbereid zijn om te reageren op ontwrichtende cyberactiviteit. ” Dus wat kan u doen? CISA heeft een lijst opgesteld met aanbevolen acties die u kunt volgen om uw houding voor wat betreft cybersecurity te verbeteren.

Vermijden van inbraken

Natuurlijk begint CISA met het aanbevelen van stappen om in de eerste plaats cyberinbraak te voorkomen. Dat is logisch, aangezien het vermijden van inbraak de noodzaak van alle daaropvolgende acties (inclusief forensisch onderzoek na de inbraak, respons en inperking) tegengaat. Met dat in gedachten zijn hier de vijf dingen die CISA zegt dat u nu moet doen om "de kans op een schadelijke cyberinbraak te verkleinen":

Controleer of meervoudige verificatie is vereist voor alle externe toegang tot het netwerk van de organisatie en voor geprivilegieerde of beheerderstoegang.

Zorg ervoor dat de software up-to-date is, waarbij prioriteit wordt gegeven aan updates die bekende misbruikte kwetsbaarheden aanpakken die door CISA zijn geïdentificeerd.

Controleer of de IT-medewerkers van de organisatie alle poorten en protocollen hebben uitgeschakeld die niet essentieel zijn voor zakelijke doeleinden.

Als de organisatie cloudservices gebruikt, zorg er dan voor dat IT-personeel de strenge controles die in de richtlijnen van CISA worden beschreven, heeft beoordeeld en geïmplementeerd

Als uw organisatie een kritieke infrastructuurorganisatie (particuliere of openbare sector) of een federale, staats-, lokale, tribale of territoriale overheid is, kunt u zich aanmelden voor de gratis cyberschoonmaakdiensten van CISA, inclusief het scannen van kwetsbaarheden, om de blootstelling aan bedreigingen te verminderen.

Detectie van bedreigingen

De tweede reeks aanbevelingen van CISA is gericht op de detectie van inbraakbedreigingen als een manier om te voorkomen dat u wordt gecompromitteerd. Nogmaals, de letterlijke CISA-aanbevelingen zijn als volgt:

Zorg ervoor dat cybersecurity-/IT-personeel gefocust is op het identificeren en snel beoordelen van onverwacht of ongewoon netwerkgedrag. Schakel logregistratie in om problemen of gebeurtenissen beter te kunnen onderzoeken.

Bevestig dat het volledige netwerk van de organisatie wordt beschermd door antivirus-/antimalwaresoftware en dat de handtekeningen in deze tools zijn bijgewerkt.

Als u met Oekraïense organisaties werkt, moet u extra voorzichtig zijn met het bewaken, inspecteren en isoleren van het verkeer met die organisaties; hou de toegangscontroles voor dat verkeer nauwlettend in de gaten.

Logging is van cruciaal belang om problemen en gebeurtenissen in een vroeg stadium te onderzoeken. Het zal u misschien verbazen dat veel populaire remote access en support-oplossingen niet in staat zijn om snelle en zinvolle loggegevens te leveren. Gegevens die aangeven wie daadwerkelijk toegang heeft tot de remote access/support-oplossing, wanneer, van waar, hoe lang, etc. Degelijke logging, naast andere vormen van autorisatie en auditing, kan uw aansprakelijkheid bij een hack minimaliseren.

Voor alle CISA-aanbevelingen, inclusief hoe u een inbraakreactie voorbereidt en weerbaar wordt tegen destructieve cyberincidenten, gaat u naar CISA's Shields Up-pagina over de Rusland-Oekraïne-crisis.