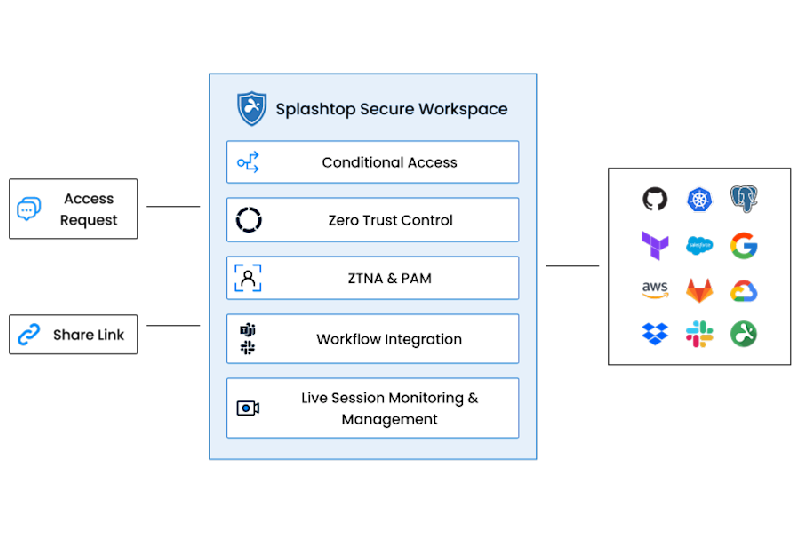

Acesso Seguro de Terceiros

Integração e desembarque flexíveis e rápidos de trabalhadores temporários, empreiteiros e fornecedores.

Acesso Sem Agente

Permite que usuários de terceiros se conectem a aplicativos, recursos ou pontos de extremidade sem instalar software adicional.

Suporta protocolos populares como RDP, SSH e aplicações Web, tornando o acesso contínuo e independente do dispositivo.

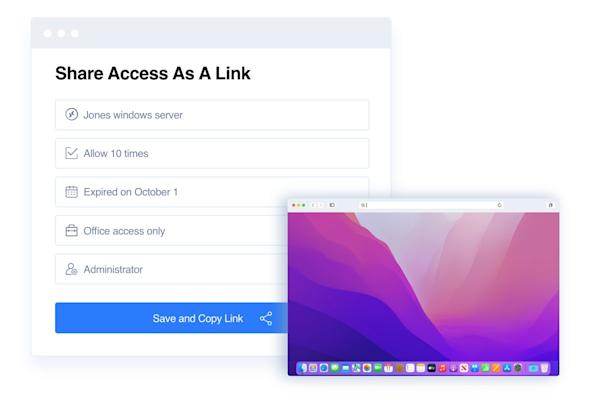

Acesso Just-In-Time (JIT)

Permite acesso seguro e limitado no tempo a recursos específicos por meio de links compartilháveis sem compartilhar credenciais de administrador, reduzindo os riscos de roubo de credenciais.

Impõe privilégios mínimos, adere às políticas de segurança e revoga automaticamente o acesso após a expiração para minimizar os riscos.

Acesso Sob Demanda

Integra-se com ferramentas de colaboração como o Microsoft Teams e o Slack para simplificar os pedidos de acesso.

Notifica indivíduos ou canais em tempo real, permitindo que administradores ou gerentes aprovem ou neguem solicitações diretamente nessas plataformas.

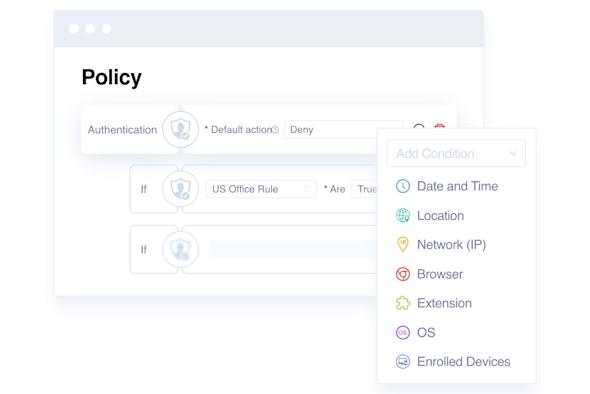

Controle de Acesso Granular

Oferece acesso orientado por políticas a recursos específicos, garantindo que usuários de terceiros acessem apenas o necessário.

Implementa o princípio de menor privilégio, reduzindo os riscos de segurança associados ao amplo acesso.

Monitoramento e Gravação de Sessões

Fornece monitoramento, encerramento e gravação em tempo real das atividades do usuário durante sessões remotas, melhorando a visibilidade e a responsabilidade.

Permite a reprodução segura para resolução de problemas, análise de segurança ou formação.

Isolamento Remoto do Navegador (RBI)

Garante uma navegação segura para utilizadores terceiros que acedem a aplicações SaaS ou recursos internos sensíveis, evitando fugas de dados e acessos não autorizados.

Isola as sessões do navegador para proteger contra malware, phishing e outras ameaças baseadas na Web, protegendo dados organizacionais confidenciais.

Aplicação "Just-In-Time" Link Compartilhado

Dê acesso através de um link seguro fácil de usar.

Acesso Condicional

Configure políticas de acesso condicional com base na hora, localização, postura do dispositivo e muito mais!

Protegendo o acesso de terceiros: A abordagem Na Hora Certa da Splashtop

No mundo das TI, a necessidade de acesso de terceiros é inegável, mas introduz riscos de cibersegurança que não podem ser descartados.

Como Simplificar o Acesso Seguro para Terceiros e Usuários Temporários

No ambiente de negócios interconectado de hoje, a colaboração com partes externas, como fornecedores, empreiteiros, parceiros e fornecedores é a norma.

Dominando a Segurança de Web Aplicativos com o Splashtop Secure Workspace

Hoje, as organizações conduzem cada vez mais o trabalho remotamente, avançam para sistemas baseados na nuvem e colaboram com empreiteiros externos ao longo do curso dos negócios.

Vídeo Tutorial: Compartilhamento de Acesso Temporário e Controle de Sessão

Este vídeo é uma visão geral do acesso seguro e do controle de compartilhamento do Secure Workspace.

Vídeo tutorial: Acesso sem agente e BYOD

Este vídeo é uma visão geral do Secure Workspace Web Portal e mostra como os gerentes de TI podem usar esse lançador de aplicativos tudo-em-um para iniciar um aplicativo RDP e VNC.