Erneut, und zum 18. Oktober in Folge, ist es der Monat des Cybersicherheitsbewusstseins. Das oberste Ziel der Cybersecurity& Infrastructure Security Agency (CISA) ist in diesem Jahr die Sicherheit von Heimarchitekturen und Mitarbeitern im Homeoffice. Im Jahr 2020 haben Unternehmen eine schnelle Umstellung auf vollständiges Telearbeit vollzogen, und viele planen, dauerhaft entweder vollständig oder teilweise mit Remote-Mitarbeitern fortzufahren. Diese schnelle Umstellung auf Telearbeit hat Unternehmen anfällig für eine erweiterte Bedrohungslandschaft von Cyberangriffen gemacht.

Wie ausgeweitet und vielfältig sind Cyberangriffe?

Denke nur an ein paar Erkenntnisse führender Cybersicherheitsressourcen aus dem Jahr 2021. Norton hat kürzlich einen Artikel veröffentlicht, 115 Statistiken und Trends zur Cybersicherheit, die du 2021 kennen musst — das sind 115! Gleichzeitig enthält der Data Breach Investigations Report 2021 von Verizon 119 Seiten mit Daten und Kommentaren zu einer Reihe von Arten von Cyberangriffen, einschließlich der 20 häufigsten, schändlichen Aktionen, die Kriminelle ergriffen haben, als sie 2021 gegen Organisationen vorgingen. Allein Verizon hatte zum Veröffentlichungsdatum des Berichts im September 2021 ganze 5.258 Datenschutzverletzungen bestätigt und analysiert. Unternehmensleiter müssen Abwehrmaßnahmen ergreifen, um ihre Organisationen vor diesen zunehmenden Bedrohungen zu schützen.

Die Sicherheitslast müssen sich alle teilen

Es ist wichtig zu beachten, dass die Anfälligkeit eines Unternehmens für Cyberangriffe sowohl die Mitarbeiter als auch die IT-Infrastruktur betrifft. Aus diesem Grund muss ein Sicherheitsansatz für deine Remote-Arbeitsumgebung die häufigsten personenbezogenen Risikofaktoren sowie die Risikofaktoren für die IT-Infrastruktur berücksichtigen.

Risikofaktoren im Zusammenhang mit Menschen

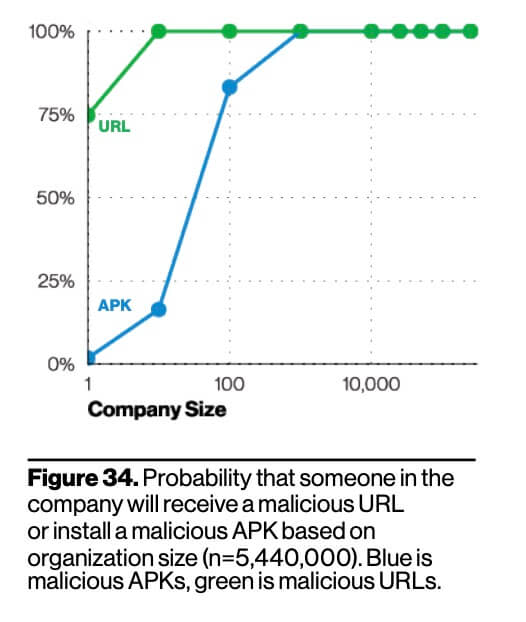

Wie du wahrscheinlich weißt, ist das schwächste Glied in der Sicherheitsabwehr eines Unternehmens in der Regel der Endbenutzer. Die meisten Verstöße werden durch einen einfachen Fehler verursacht, z. B. wenn ein Mitarbeiter auf einen schädlichen Link klickt, eine beschädigte Datei speichert, ein schwaches Passwort verwendet oder schädliche Dinge an andere weiterleitet. Tatsächlich besteht laut der Verizon-Studie eine 100-prozentige Wahrscheinlichkeit, dass deine Mitarbeiter ins Visier genommen werden, wenn dein Unternehmen 100 oder mehr Mitarbeiter hat.

Vor diesem Hintergrund sollten Führungskräfte zwei wichtige Schritte unternehmen, um ihre Mitarbeiter wachsamer zu machen:

Schritt 1: Lass Führungskräfte für Schulungen zur Sensibilisierung der Endnutzer werben

Wenn eine Führungskraft auf C-Ebene die Leute dazu drängt, an Schulungen teilzunehmen, wird das erledigt. Lass deine Führungskräfte Nachrichten schicken, in denen die Bedeutung von Sicherheit betont und betont wird, dass jeder dafür verantwortlich ist. CISA hat ein paar großartige Ressourcen veröffentlicht, die dir helfen können, dein unternehmensspezifisches Sicherheitstraining zu verbessern:

Schritt 2: Richtlinien zur Sicherung des Lebensunterhalts festlegen

Viele Unternehmen haben Sicherheitsrichtlinien. Um sie jedoch wirklich effektiv zu machen und sicherzustellen, dass sich die Leute an sie halten, musst du sie kontinuierlich überwachen, testen und durchsetzen.

Es ist wichtig zu beachten, dass nur wenige Datenschutzverletzungen von Mitarbeitern verursacht werden, die „abtrünnig werden“. Trotzdem kannst du nicht sagen, wer kompromittiert wurde. Aus diesem Grund setzen leistungsstarke Unternehmen und Sicherheitsverantwortliche stärkere Sicherheitsarchitekturen ein, bei denen Benutzer nur Zugriff auf Apps, Daten und andere Ressourcen erhalten können, indem sie ihre Anmeldeinformationen kontinuierlich überprüfen. Selbst wenn sie das tun, können Benutzer nur auf die Bereiche zugreifen, für die sie personalisierte Berechtigungen haben.

IT-bezogene Risikofaktoren

Es versteht sich von selbst, dass es in Bezug auf Cybersicherheit eine endlose Flut von Lösungen und Ratschlägen gibt, die dir helfen, deine IT-Umgebung zu schützen. Zum Glück hat CISA eine gezielte Sammlung wertvoller Ressourcen zusammengestellt, die Telework-Referenzmaterialien für nichtföderale Organisationen. Diese Ressourcen wurden in Zusammenarbeit mit führenden Anbietern von IT-Sicherheitslösungen und Branchenexperten entwickelt. Sie decken ein breites Spektrum an spezifischen IT-Empfehlungen für Telearbeit ab — 26, um genau zu sein.

VPNs können dich anfällig für Cyberangriffe machen

Leute, die remote arbeiten, verwenden in der Regel VPNs und das Remote Desktop Protocol (RDP), um auf die Apps und Daten zuzugreifen, die sie für ihre Arbeit benötigen. Das hat Cyberkriminelle dazu veranlasst, schwache Passwortsicherheit und VPN-Schwachstellen auszunutzen, um auf das Unternehmensnetzwerk zuzugreifen, Informationen und Daten zu stehlen und, was am schlimmsten ist, Ransomware zu injizieren.

Laut Reuters war der Hack der Colonial Pipeline im April 2021, der die Ölversorgung in den Südosten der USA zum Erliegen brachte, das Ergebnis eines VPN-Einbruchs. Der Einbruch hätte wahrscheinlich vermieden werden können, wenn die Pipeline-Leiter das VPN mit einer Multi-Faktor-Authentifizierung geschützt hätten. Die Organisation hatte das Glück, mit nur einer Bitcoin-Zahlung in Höhe von 5 Millionen $ davonzukommen, wird aber wahrscheinlich mit einer langfristigen Prüfung und einem Markenschaden konfrontiert sein.

Bei der Abwehr moderner Cyberangriffe ist es ein Verlustgeschäft, sich auf VPN-Zugang zu verlassen. Da die VPN-Technologie Jahrzehnte alt ist, kann sie einfach nicht so gesichert werden, wie es moderne Zugangslösungen sein können — insbesonderecloud basierter Zugriff. Ganz zu schweigen davon, dass der Erfolg eines VPN davon abhängt, dass deine IT-Abteilung es korrekt konfiguriert. VPNs werden oft ausgenutzt, weil es keine Standardmethode gibt, sie einzurichten oder den Zugriff zu verteilen.

Fernzugriff kann bei Sicherheitsproblemen im Homeoffice helfen

Eine Remotezugriffslösung minimiert die mit VPNs verbundenen Risiken, weil du damit das Streaming von Mitarbeitern nur auf ihre Desktops beschränken kannst. Das bedeutet, dass die Daten in deinem Unternehmensnetzwerk geschützt sind. Mitarbeiter, die remote arbeiten, können eine Datei bearbeiten, wenn ihnen die Erlaubnis erteilt wurde, andernfalls können sie die Daten nur einsehen. Diejenigen, die nur für Zuschauer Zugriff haben, können es nicht ändern, manipulieren oder gar herunterladen. Das steht in scharfem Gegensatz zum VPN-basierten Zugriff, der es jedem Benutzer mit Zugangsdaten ermöglicht, Daten nach Belieben herunterzuladen.

Fortschrittliche Fernzugriffslösungen bieten noch mehr Sicherheitsfunktionen wie Geräteauthentifizierung, Zwei-Faktor-Authentifizierung (2FA), Single Sign-On (SSO) und mehr, um dich und dein Unternehmen zu schützen.

„Es gibt zwar eine Lernkurve, wenn die Leute Fernzugriffslösungen einführen, aber du kannst diese mit dem richtigen Partner minimieren. Da Splashtop ursprünglich für den Verbrauchermarkt entwickelt wurde, ist die Zeit, die benötigt wird, um es zu erlernen, minimal. Und mit minimal meine ich innerhalb weniger Minuten für den durchschnittlichen Nutzer.“ - Jerry Hsieh, Senior Director für Sicherheit und Compliance bei Splashtop

Fazit: Es braucht ein ganzes Dorf

Angesichts der Tatsache, dass die Mitarbeiter von zu Hause aus arbeiten, die Bedrohungslandschaft immer breiter wird und Cyberangriffe immer häufiger vorkommen, müssen Unternehmen einen ganzheitlichen Ansatz verfolgen, um den neuen Cyberbedrohungen des Jahres 2021 zu begegnen. Das bedeutet, die Abwehrhaltung sowohl deiner Mitarbeiter als auch deiner IT-Architektur zu stärken.

Die gute Nachricht ist, dass du in nur wenigen Bereichen sehr pragmatische Änderungen vornehmen kannst, um beim Schutz vor Cyberangriffen einen erheblichen Fortschritt zu erzielen. Darüber hinaus ist klar geworden, dass sowohl die US-Regierung als auch führende Unternehmen der Sicherheitsbranche ihre Anstrengungen verdoppelt haben, um Organisationen wie deine beim Betrieb sicherer und geschützter Remote-Arbeitsumgebungen zu unterstützen und zu beraten.

Wir bei Splashtop sind stolz darauf, ein wesentliches Element der sicheren Telearbeit zu bieten. Erfahre mehr über die Sicherheitsfunktionen von Splashtop für den Fernzugriff.

Zusätzliche Ressourcen

Infografik zu Cyber-Angriffen: Was Sie wissen sollten und Tipps zur Prävention

Justizministerium richtet Task Force zur Bekämpfung von Ransomware ein

Führende Unternehmen im Bereich Cybersicherheit: Fragen und Antworten mit Mark Lee und Sramana Mitra

Ist die Next-Gen Fernzugriffssoftware die Lösung für unsicheres RDP?

Um mehr über die Lösungen für Fernzugriff und Fernunterstützung von Splashtop zu erfahren, besuchen Sie unsere Produktseite.